February 28, 2009

なにをいまさら...と言いたいニュース

このご時世になって、今更こういうことを言うか? というニュースを2件ほど残しておく.

1件目 ノートパソコンの顔認証を写真で突破、研究者が実証

http://japan.internet.com/webtech/20090223/10.html - japan.internet.com (2009/02/23)

え?.すぐに想像つく事実では?.個人的には小学生の自由研究なみのテーマだと思うのですがいかがでしょう? 「3社のノートパソコンが搭載する顔認証技術は、いずれも写真1枚で突破できる。私自身いまだに信じられないが」と今更言っているあなたの方がビックリです.よくBlack Hat DC 2009のプレゼンテーションに選ばれたなと思わずにはいられない... (Your Face Is NOT Your Passwordというタイトルで掲載されています).研究レベル(?)では、写真での詐称を困難にするために、あるタイミングでまばたきを要求する顔認証の仕組みも発表されています.が、これだって、仕組みさえ知っていれば、それを詐称するような仕組みを用意することも今の技術を持ってすれば困難ではありません.

2件目 「偽指紋」韓国で発覚 国内銀行の「指認証ATM」大丈夫か

http://www.j-cast.com/2009/02/19036264.html - J-CASTニュース (2009/02/19)

読んでみて謎に思うニュースである.強制退去させられた人が入国管理をすり抜けるのは簡単である.指紋でしか照合をしていないのだから、以前の指紋と違う指紋で入国審査をすれば良い.ただそれだけだ.それができたことに何を驚くことがあるのだろう? というのが1つ.もう一つは、なぜこの話から「指認証ATM」大丈夫か? に話が飛躍するのだろうか? という点だ.

「バイオ審査」という言葉からして???だが、指紋の偽証はセキュリティ関係の研究をしている人なら横浜国大の松本先生の研究成果から簡単にできることは以前から知られていて、もはや当然の認識だと思っていた.が、社会的認知はまだまだなのだなということを思い知った次第である.「グミ指」というキーワードで検索してみれば、それなりの情報が得られるはずである.こんなWebすらある.

セキュリティ自由研究: この夏、グミ指を作ってみないか? - @IT (2007/09/19)

まさに自由研究のテーマである.

ここで勘違いしてはいけないのは2つの事象が混同されていることだ.

1. 自分の指紋を今までのものとは別のものにしてしまうこと

2. 他人の指紋を取得し、その複製を作り出して、その人になりすませてしまうこと

今回の入国審査のすり抜けは、まさに1の場合である.これは簡単であろう.今回のニセ指紋を付けてもいいし、"やけど"しても良い.入国審査前に指表面をヤスリがけするという技もあるとか、どうしても...といならば指紋切除という手術もあるらしい

韓国、米国、日本で発覚 「指紋切除」どんな手術か - J-CASTニュース (2008/05/01)

というふうに、いくらでも方法は考えつく.しかも、これは今になって分かってきたこととは到底思えない.なのに、この騒ぎようは一体...

生体認証破り - 国の安全に「穴」が開いた - (2009/02/13)

認証破りなのか? これは検査破りでなかろうか? 同一であればOKではなくて、同一でなければ(不法入国者にとっては)OKなのだから、前述した通り、いくらでもやりようがあるだろう.だから、これは生体認証破りというのは語弊があるように思う.

問題なのは、上記の2があまりにも簡単にできてしまうようだと危ないということだ.が、松本先生の研究成果からそれほど難しくないことは立証済みであり、こちらの方で大騒ぎして頂きたい.

国内の銀行などでは、指紋による認証ではなく、指または手のひらの静脈パターンを利用した認証なので、この事件による影響はない.だが、それもいつまで保たれるのか? すでに"大根指"なるあらたな挑戦も始まっており、生体チェック機能(血流)も詐称できる「技」が出てくる可能性も否定できないだろう.そうなったときに、生体認証が破られて預金者が損害を被った時、誰がどのように責任を取るのかは決まっているのだろうか? そんなことが気になってしまうのであった.

入国審査すり抜ける「ニセ指紋」、韓国で広く流通か - 読売新聞 (2009/02/19)

February 27, 2009

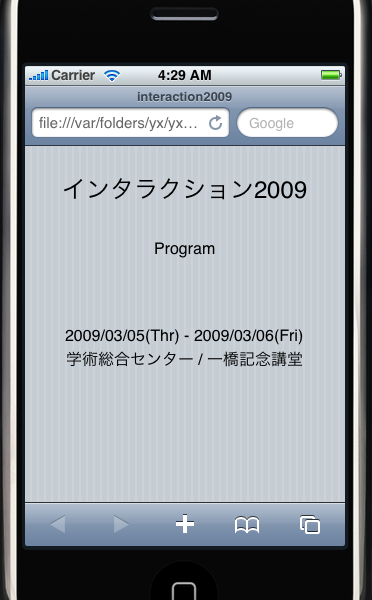

インタラクション 2009 iPhone/iPod touch用プログラムを作ってみた

学術会議 インタラクション 2009の会議プログラムをiPhone / iPod touchで便利に閲覧できるようにWebアプリ化してみた.

会議開催まで一週間を切っているので、これがどこまで認知されるか疑問だが、やらないよりはやってみる.そのうち画面コピーとURLを公開する予定.

なお...(続く)

- デモやらポスターを見ながら、簡単に自己評価を残していければいいなと思って作り始めた. (現実逃避効果もあり)

- iPhone/iPod touchに特化しているようだが、なぞる等の操作にはまったく対応できていない (すまん)

- とはいえ、Safari version 3からなら、WindowsやMacintoshでも見られるはず! (最近公開された version 4 betaでは未確認)

- 基本的に一度表示してしまえば、Offlineでも動作するように作ったつもり (若干の作業必要)

- Dashcodeを使ってみたが、一長一短....UIの部品が使えて、その配置や属性を簡単に決められるのはいいが、その一方でcodingになると、IDE内でできることはそれなりに限られているように感じた.やはりTerminal+vimは欠かせない.

- 著者のリストが長くなりすぎる.これはどうにかせんといかんが、どないしよ

February 16, 2009

Tactile Passwords could stop ATM 'shoulder-surfing'

というわけで、タイトル通りのWeb記事を見つけました.

Tactile passwords could stop ATM 'shoulder-surfing' - NewScientist (2006/10/06)

見ればわかる?!

と思ったのだが、仕組みがよくわからない. 論文があれば良いのだが、記事中には「Details of the tactile authentication system were presented at the British Computing Society's Human Computer Interaction Group conference at Queen Mary, University of London, UK, in September 2006.」としか書かれていない. 論文発表前に報道発表したということか?

映像から想像するに、秘密情報そのものが触覚刺激に基づいたものになっていて、9個のマスをなぞりながら、秘密情報となっている触覚刺激が得られる場所を探し、そこで選択行為をする.というものだろうと推測.

確かに触覚刺激となっている以上、覗き見攻撃に対しては一定の安全性を確保できるだろう. が、触覚刺激のパターンってあまり記憶に優しくないように推測するのだがどうなのだろう? もともとは視覚障害者のためのシステムだったと書いてあり、確かに視覚障害者のためにはよいシステムかもしれないが、そうでないユーザにとってはもう少し議論があるかもなと思ったり. 少なくともユーザが自身で9個のマスを探索しなくても、もう少しやりようがある気もするな. と思ったりはした.

February 15, 2009

個人認証: 凸包を使用した覗き見攻撃対策の脆弱性について

個人認証における覗き見攻撃への対策として、多数のアイコンが表示された中から、ユーザが事前に選択しておいたアイコンを数個を見つけ出し、それを線で結んで「凸包」を頭の中で作成する. その凸包の内部にあるアイコンを選択することで認証を行う. という手法がある.

- Graphical passwords - The Rutgers Scholar

- Huanyu Zhao, Xiaolin Li, "S3PAS: A Scalable Shoulder-Surfing Resistant Textual-Graphical Password Authentication Scheme," ainaw,pp.467-472, 21st International Conference on Advanced Information Networking and Applications Workshops (AINAW'07), 2007 - IEEE CS Digital Library

- A Shoulder-Surfing Resistant Graphical Password Scheme - WIW

この種の認証手法に広く適用可能な攻撃手法が存在するというご指摘をCMUの研究者から頂いたので、ここで紹介する.

--- begin here ---

基本的な考え方は、「shared secretとなり得ない組」を除外していくことで、結果的にパスワード画像群を絞り込む手法です

仮に、ユーザが画面の中央をクリックしたとすると、ユーザのクリックした位置を通る垂直の線を引いた場合に、線の右側に含まれる文字の組み合わせはパスワードとなり得ない (それらの組みあわせにより作られる三角形の中にはユーザのクリックした位置が含まれないため).もちろん左側も同様です.

これをさらに拡張すると、ユーザがある位置をクリックしたときに除外できるパスワードの数が計算できます。実際にスクリプトで計算してみたところ、ユーザが画面中央をクリックした場合に、除外できるパスワードの組がもっとも少ないですが、その場合でも68%のパスワードが除外されます.

このため10回認証過程を録画すればパスワードは一つに絞り込まれます

--- ends here ---

確かにこの攻撃方法は実行可能だなと当方もすぐに理解しました. 素晴らしい指摘です.

当方はこの攻撃手法には気付けませんでした

(どうも秘密を探し出せという考え方ばかりに思考が偏っていたようで...) .

フォーマルな検証は行っていないそうですが、これらの手法のように間接的に秘密情報を入力する認証手法には、同様の攻撃手法に対して脆弱になるのではと考えていらっしゃるそうです.

February 07, 2009

Paper: Reducing shoulder-surfing by using gaze-based password entry

Kumar, M., Garfinkel, T., Boneh, D., and Winograd, T.:

"Reducing shoulder-surfing by using gaze-based password entry",

In Proceedings of the 3rd Symposium on Usable Privacy and Security (SOUPS '07),

pp.13-19, DOI= http://doi.acm.org/10.1145/1280680.1280683

個人認証に対する覗き見攻撃への対策としてGaze-based authenticationを提案.

個人認証における覗き見攻撃に対する対策として,視線(eye tracking)を利用した秘密情報の入力手法を提案した論文

- 視線追跡を用いた入力方法は...

入力方法は単純(直感的), 認証手法をあらためて学習する必要なし, そして覗き見攻撃に対する安全性向上 => それすなわち安全性と利便性のバランス向上に寄与

- 視線追跡センサーの機能は年々向上しており,価格も下がるはず

- AppleのMac Bookに代表されるiSightのように、情報機器にカメラが搭載され始めている. 今後,視線追跡機能が付与される可能性もあるだろう.

- 大きな問題は、キャリブレーションの必要性. しかし,各利用者のカード(Cash card)に各利用者に対するキャリブレーション情報が格納され, ATMにカードをいれると自動的にキャリブレーションが行われるようになれば大丈夫かと

- 当然ながら, カメラで眼球が撮影できないようになっている場合はNG (例: サングラス)

- 脅威モデル

攻撃者はキーボードなどの入力デバイスと画面を観察可能, また音声も聴取可能. また正規利用者の頭の動きを観察することが可能だが, 眼球の動きは見れないものとする.という条件

# 画面表示と正規利用者の眼球の動きを同期した状態で録画すれば,なりすましは可能としている. が,これは相当困難なことと想定するとともに, 現実の覗き見攻撃として想定される多くの問題を改善しうる手法として視線追跡による入力方法を提案

- システム設計上の選択肢

-- Target size

キーボードの各キーのサイズ

-- Keyboard Layout

QWERTYとAlphabet,そしてテンキー配列

-- Trigger Mechanism

文字の入力契機となるトリガーは2種類

1. 秘密文字をしばらく眺め続ける (dwell based)

2. 別のキーを押下することで指示 (multi-modal based)

multi-modal basedの場合は,入力のタイミングを攻撃者に知らせてしまう.

dwell basedの場合はそれがない.実験結果からもdwell basedの方が入力

時間は短くなったとのこと.

-- Feedback

秘密情報がきちんと入力されたことをユーザにフィードバックするか?

参考文献21では,視覚的なフィードバックなしで行ったそうだが,やはりフィードバックは必要だと判断.

アスタリスク表示により入力文字数を表すありがちなフィードバックを実装. これにより入力タイミングが攻撃者に漏洩するのを防ぐため,そのフィードバックの表示は一定のタイミング毎に更新.

# そうだとしても,秘密情報の文字数は攻撃者に漏洩してしまう.

-- Shifted Character

各キーには,小文字と大文字の双方を表示.スペース節約のため. キーボードにはシフトキーを用意されており, 大文字(Shifted Character)を入力するには,シフトキーを一旦アクティブにした後, 入力したい文字キーをアクティブにする.

これにより,攻撃者になんらかの秘密情報を漏らすことなくShifted Characterの入力が可能.

- 評価実験

-- 次の3パターンで評価

0. Keyboard入力

1. (Gaze-based, Key Trigger, QWERTY layout)

2. (Gaze-based, Dwell, QWERTY layout)

3. (Gaze-based, Dwell, Alpha layout)

- 結果

-- Gaze-basedの秘密情報入力時間は10秒前後、キーボード入力の4,5倍の入力時間

-- 有意差はないが, 同じキー配列ならばDwell basedの方がTrigger basedよりも入力時間が短い

-- Trigger方式のエラー率が高い.視線移動とキー操作の同期は現時点では困難だと判断せざるを得ない.が,システムの改良によってカバーできる可能性はある.

-- 主観的評価では,60%以上の被験者がTriggerの方がDwellよりも入力時間が短く,かつ正確に入力できていたと感じていた. 客観的実験結果と大きく異なるユーザの認識.

-- 同じく主観的評価では,80%以上の被験者が公的空間でのパスワード入力はキーボードよりも視線の方がよいと言っていた

-- キーボードレイアウトの差は,慣れの問題と思われる.

-- 認証時間は,キーボードより4,5倍かかるが,提案されている他の覗き見攻撃に対策の手法よりは優秀な結果だと言える.

-- キーやマウスによる入力はないので,キーロガーによる「現状」の脅威は回避可能

# サーベイはひどく(?)充実している.さすがはStanford(?)

□ はじめの問題意識の記載も参考までに残しておく

- 既存の覗き見対策は、安全性の肩代わりとして利便性を損なっている

-- security tokenが必要な手法

-- 直接的なfeedbackを与えない入力方法

-- 入力値の特定を困難にするため付加的な操作が必要な方法

などなど

- 提案手法は、shoulder-surfingならびにacoustics attackに対して安全性を確保しうるgaze-basedの認証手法を提案

- 覗き見攻撃とはcameraだけでなく双眼鏡、キーボードの音そしてディスプレイからの漏えい電磁波などでも可能.パスワードが暗号化されていたり、安全なプロトコルを使用していたとしても、入力時に覗き見られたら元も子もない. ある意味、パスワード入力時の人間の行動はweakest linkであると言える.

□ 既存の認証手法のpros & cons

- 生体認証: shoulder surfingに対する一定の安全性はある.が、この手法は、秘密情報が秘密でないことと、秘密の更新が極めて困難である点が問題

- 物理token: RSA SecurID: 覗き見には安全.だが、持ち歩く必要あり. 紛失盗難の危険性あり

- 一般的な覗き見耐性のための手法はNoiseを増やすことで、入力値の特定を困難にしている

-- Rothらの手法は、回答回数が増大する

-- Wiedenbeckらの提案する画像認証ベースの覗き見耐性手法: 新たな認証手法の習得と認証操作が長くなる

-- 複数の画像から既定の画像を選択する認証手法は時間がかかるし、画像を記憶しなければならない.

-- TanらのSpy resistant keyboard: 複雑なキーボードと操作手法に慣れる必要あり

February 03, 2009

Paper: A Shoulder-Surfing Resistant Graphical Password Scheme - WIW

Shushuang Man, Dawei Hong, Manton M. Matthews:

"A Shoulder-Surfing Resistant Graphical Password Scheme - WIW",

Proc. of the International Conference on Security and Management (SAM'03),

pp.105-111, June 2003.

手元に論文PDFファイルがあるので,どこかのWebページから入手したに違いないはずなのだが,あらためてGoogle Scholarで検索してみても見つからない...

なおタイトル中にある,"WIW" とは "Where In Waldo" と呼ばれるパズルゲームの略

# 「ウォーリーを探せ」と同じようなもの

この研究も,基本的な路線はAVI2006の論文"Design and evaluation of a shoulder-surfing resistant graphical password scheme""やこちらの卒業論文で提案されている手法と同じ.

多数の画像アイコンの中から,ユーザが事前に決定した画像アイコンN個を探しだし,そのアイコンから生成される凸包を認証に利用する.というもの

ただし,若干の工夫がなされている...

それは次の通り.

1. パス画像にはいくつかのバリエーションが存在することを仮定する

具体的には,ボールを持つパンダの絵を使うのだが,その絵ではボールの位置が右手,左手,両手そしてボールなしの4種類がある.(具体的な例は論文 7pageの図参照).

2. 認証画面には中央部に「両目」が描かれており,その目と,パス画像によって作成される凸包の関係を認証の回答として答える

中学生を被験者として評価実験を実施.252個のアイコン群の中に5個のパス画像を混ぜて表示し,一回の認証で3回の回答を要する.という条件で実験をしたところ100%の正解率だったらしい... 認証に要した時間やパス画像を決定してから認証試行までの時間間隔なども気になるところだ.

で,他にも素朴にわいてくる疑問点が2つある.

1. パス画像のバリエーションを記憶するのは,ある意味可能だと思われる.それは基本的に同じ画像であり,その詳細が微妙に違っているからだ.猫の写真で,その写真の構成や猫の種類が全く違うと言うような状況ではない(詳細はp.7の図1参照).だとすると,この特徴は攻撃者にとっても優位に働くのではないか? つまり,パス画像のバリエーションが増えるので,その分の安全性が高まるという論理展開だと思うのだが,実際には攻撃者にとっても似たような画像は同一のパス画像だとわかってしまうので,結果としてパス画像のバリエーションを増やすことによる安全性向上は見込めないのではないか? という点である.

2. 凸方と両目との関係で回答をするということなのだが,覗き見によって回答が攻撃者にわかるとなると,攻撃方法があるような気がする.

それはこうだ. 攻撃者が覗き見攻撃をすることにより,正規利用者が「右目のみが凸方内部にある」と回答したということが入手できるとする.この論文では,Abstractの中で"filmed"と記載している. したがってビデオカメラを使った映像記録による覗き見攻撃をも想定脅威としていると言えるため, これは十分実現可能な範囲として問題ないだろう.

当方が問題だと思うのは,「右目または左目のみが含まれる」という回答である.論文p.7の図2を見てもらうとわかりやすい.図2では左目のみが含まれるという回答の例だが,その時のパス画像の配置を見てもらいたい.5個のパス画像のうち,3つは左目よりも左側の比較的せまい領域にパス画像が存在せざるを得ない.この性質を利用し,「右目または左目のみが含まれる」という回答を多数収集すれば,パス画像は絞り込んで

いけるのではと考える.(あくまで考察レベルでの話であり,未検証)

ま、画面の真ん中を連続して押し続ければ "なりすまし" に成功してしまうというよりは、安全性は高そうに思えるか...