July 29, 2006

Spy-Resistant Keyboard: 公共ディスプレイでのパスワード入力における覗き見対策

SPY-RESISTANT KEYBOARD: More Secure Password Entry on Public Touch Screen Displays

Desney S.Tan, Pedram Keyani, Mary Czerwinski,

Proceedings of OZCHI 2005,

pp.1--10, November, 2005

ACM Digital Library

公共の場所にあるtouch displayにて,安全にパスワードを入力できるようにするための入力方法として,特殊なソフトウェアキーボードを提案する.という論文

(Security-sensitive onscreen virtual keyboardの設計)

しかし,入力手段をビデオで記録された場合の安全性はゼロである.評価結果も,普通(入力に時間がかかるようになったが,安全性は向上した)である.

以降はメモ.

■ Introduction

- Public displayでは,その大きさのためユーザが入力画面を隠すというのは難しい.

- パスワード入力時に,意図的に不要な文字を入力するとともに,削除操作を行うことで,覗き見している人によるパスワードの漏洩を困難にするという手段も考えられるが,これは入力ミスを誘発するとともに,そばにいる知り合いに対して不信感を示すことにもなり好ましくない.

- 覗き見攻撃に対する耐性を持つsoftware keyboardを提案.2つの特性を持たせる

1. 入力者の入力行為によって,パスワードに関する情報が明らかにならないこと.

2. 覗き見していた者が,正規のユーザと同じ入力行為を簡単にできないようにすること.

■ Background

- 所有物認証も,バイオメトリクスもハードウェアの導入が必要,また盗難や偽造による脅威が存在する.

- 知識照合型は,パスワードの「選択」が重要になる.ランダムな文字列を使用せよ,違うサービスには違うパスワードを使用せよ => 記憶負担の増大

- Casual Observerを対象とした,安全性つきソフトウェアキーボードの提案.(ってことはさほど悪意のない攻撃者を想定したシステム?)

■ GENERAL APPROACH

- パスワードの入力は,2つの行為,mapping phaseとselection phaseからなる

* mapping phase

mapping phaseでは,それぞれの文字がある特性に関連付けられた状態でキーボードとしてユーザに提示される.ここでいう特性とは,文字を表す別の特徴であり,色やキーの形や位置などが例として考えられる.ようするに,キーボード上の文字が文字として提示されるのではなく,別の表現で表現され,かつ文字とその表現の関連付けがユーザに提示される.と理解した.

* selection phase

キーボードから,文字割り当ての表示が消え,全てのキーは,キートップになんの表示もないキーとなる.ユーザは自身が入力したいキーの特性(位置/色/形等)を事前に記憶しておき,その記憶を頼りに,それらの特性を指示することで文字入力を行う.

- この手法は,覗き見によるパスワード発覚を困難にする2つの仕組みが実現されている

.

1. キーボードが文字毎にランダム化されているので,ユーザの入力行為を繰り返し覗き見ていてもパスワードを知ることは困難である.

2. 明示的な二段階処理により,ユーザの入力行為とキーと特性の割り当て分離されるため,ユーザの入力行為を見ていても,そこから入力文字を割り出すのは困難である.

つまり,キーと特性の割り当て状況をすべて記憶した上で,ユーザの入力行為を完全に覗き見ない限り,パスワードを知ることはできない.ということである.

(それゆえ,ビデオで撮影された場合は安全性が確保ができない)

■ Spy-Resistant Keyboard

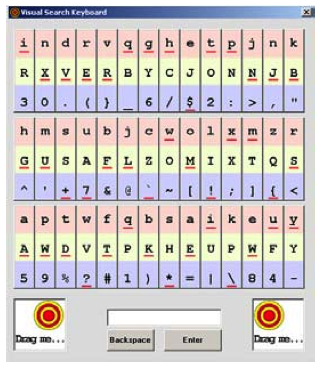

- 1つの実装例として開発.文字を空間配置することでランダム化したキーボード.

- 各キーは,縦1列に3つの文字を配置しており,上からに下に向かって,小文字アルファベット,大文字アルファベット,数字または記号となっている.

- また各キーの小文字アルファベットは,赤の背景色,大文字アルファベットは黄色の背景色,数字や記号は青の背景色となっている.

- Shiftキーによる状態も使用する.各キー内の文字の一つには赤色の下線があり,Shiftを押すことで,その赤下線はキー内の文字を移動する.

入力方法は次の通り

1. ランダムに配置されたSpy-Resistant Keyboardがユーザに提示される

2. ユーザはそれを見て,自分が入力したい文字を探す.

3. Interactorボタンを押し,赤下線を自分の入力したい文字に移動させる.

4. Interactorを,入力したいキーまでDragする.Dragを開始すると,キーボード内のキートップから文字の表示は消える.よって覗き見をしていても,そのキーになんの文字があったかはわからない.これで1文字入力できたことになる.

5. 再度,文字をランダムに配置したキーボードをユーザに提示する.以降,入力が終るまで,繰り返し作業

■ Design Rationale

- 3つの工夫: 対話手法,キーの配置,Shift状態の利用

- 対話手法に関してだが,当初はDrag & Dropではなく,キーを直接選択する方法を用いていた.しかし,その方法では,キーの表示が消える前に,キーを選択してしまう人がいたため採用しなかった.Drag & Dropの採用は,2つのPhaseをユーザに意識させずに,2つのPhaseを導入したかったためである.

- 2つのInteractorを用意したのは,利き手や立ち位置による使いにくさを改善するためである.

- Shiftによる文字選択を用いた理由は,キーの数を減らし,文字探索の負担を減らすためである.当初は,1文字1キーで,Interactorを直接そのキーにDrag & Dropしていた.それでも安全性の確保ができるが,Shiftによる選択を導入することで,さらにランダム化が促され,覗き見者に対する安全性をさらに強化することが可能になる.

■ User Study

- 被験者は12人(男性8/女性4).視覚は正常で右利き,平均28.8歳である.

- 実験は入力者と覗き見者の組で行い,通常のソフトキーボードとSpy-Resisitant Keyboardの2つの入力手法で入力を行った.

- 入力者それぞれに,3つのパスワード(簡単,普通,難しい)を割り当てた.パスワードはすべて8文字である.

- 実験は,トータルで2つのインタフェース x 3つのパスワードの6回行い,かつ1回は入力者,もう1回は覗き見者の役割をさせた.

- 利便性は,入力完了までの時間と,バックスペースの使用回数,入力誤り率を測定

- 安全性は,覗き見者が推測したパスワードを収集した.

- Spy-Resistant Keyboardは通常のソフトキーボードの倍以上の時間がかかった.ただし,慣れによりおよそ倍程度まで時間は縮まった.

- Backspaceの使用回数は,双方のキーボード間で差異はなし

- 入力誤り率も双方のキーボードでの差異はなかった.

- 安全性は向上

- ソフトキーボードは,入力は簡単だが,その一方で不安もあるという意見がある.

- 安全性が向上するのなら,それなりの負担はかまわないという意見があった.

■ Discussion and Future Work

- 文字選択方法の対話手法のさらなる模索

- キーのランダム配置の工夫.文字の探索をより容易に,landmarkを持たせる

- もう一つの方法としては,キー配置はいつもの配置(常に同一)にしておき,選択(Drag)を開始すると,キーから文字の表示が消えるとともに,各キーがランダムに別の場所に移動する.ユーザは自分が入力するキーを目で追いかけ,移動が終ったらその移動先のキーを選択するという方法.

- パスワードの寿命に関するフィードバックも考える.

July 27, 2006

画像認証「あわせ絵」の研究内容が記事に掲載

あわせ絵の研究が記事に掲載されました.

1つめは、Discovery channelです.

http://dsc.discovery.com/news/briefs/20060306/password_tec.html

もうひとつは、情報処理学会会誌 Vol.47 No.5です.タイトルは「画像を用いた個人認証手法」です.

http://fw8.bookpark.ne.jp/cm/ipsj/mokuji.asp?category1=Magazine&vol=47&no=5

July 21, 2006

暗証番号認証における覗き見対策の提案

暗証番号による認証における,覗き見攻撃(shoulder surfing)に対する対策を提案した論文

Volker Roth, Kai Richter and Rene Freidinger

A PIN-Entry Method Resilient Against Shoulder Surfing

In Proc. of 11th ACM Conference on Computer and Communication Security(CSS'04)

Oct, (2004)

ACM Digital Library:

http://portal.acm.org/citation.cfm?id=1030116

論文は,こちら(http://www.volkerroth.com/bib-by-type.html)から取得可能.

覗き見攻撃に対する対抗策として,cognitive trapdoor gameという手法を用いたPIN入力手法を提案している.この手法では,攻撃者がPINの入力手続きを完全に見ていたとしても,攻撃者がPINを得ることを困難にする.また,probabilistic cognitive trapdoor gameというアイデアを用いると,ビデオカメラ等でPIN入力行為をすべて記録(録画)していたとしても,PINの取得を困難にすることが可能になる.とも述べている.

■ 論文からの"かいつまみ"メモ

* 長い(桁数の多い),または複数のPINをユーザに記憶させるのは困難である.また,それ以上に,常に同じ情報を秘密として入力するというのが問題であろう.一方,PIN入力時に,ユーザになんらかの計算をさせ,その結果を入力させるという手法も存在するが,ユーザになんらかの負担をさせるという意味で妥当な対策とは思えない.これらの手法は,PIN入力時のエラーを増加させる恐れがあるとともに,ユーザを困惑させ,結果としてその技術に対する受容性を低下させることになる.また,さらに起こりうる結末としては,多くのユーザが自分のPINを忘れてしまい,アカウント管理機関に「PINをresetして下さい」という要求を増やすだけの結果になるであろう.

Interactive cognitive trapdoor gameとは,PINを知っていればゲームに容易に勝利できるが,知らなければ勝利するのは困難なゲームであり,PINに関する知識がtrapdoorとなっている.さらに,PINを知らない人が,そのゲームの操作を覗き見ていたとしても,その後,その人がゲームに勝利するのに必要な情報を得られないようになっている.この特性は,攻撃者の能力が,人間の認識能力と短期記憶能力により制限されることを想定したものであり,それゆえ"cognitive trapdoor game"と呼ばれる.

この論文では,Cognitive Trapdoor gameによる覗き見攻撃への対策手法として2つの手法が提案されている.

* Immediate Oracle Choices (IOC)

PIN入力用のテンキーの背景色が,黒と白の二色に配色され,それは毎回回答のたびにランダムに変更される.黒と白のキーの数はほぼ同数になるようになっている.

ユーザは,自身のPIN番号の背景色がどちらの色になっているかを回答する.

図1の例では,1桁の数字"3"を入力するのに4回の回答(白,黒,白,黒)が必要なことを示している.

* Delayed Oracle Choices (DOC)

1桁のPINを入力するのに4回の背景色をその出現順に回答する.これ自身はIOCと同様である.ただしDelayed Oracle Choicesの場合は,ランダムに背景色が割り当てられた

テンキーが0.5秒づつ,4回分連続して画面に表示される.その4つの表示を見た後,テンキーの表示は消え,かわりに回答用のインタフェースが出現する.ユーザは,そのインタフェースを通じて,自身のPIN番号の背景色を4回分,回答する.

つまり,ユーザが回答する際には,回答からPINを推測するための表示がなくなっており,覗き見している攻撃者による正解の推測をより困難にしている.また,その都度,回答するのではなく,一度に回答を入力できるため利便性の向上も望める.

覗き見攻撃に対する対策は,理想的には,ゼロ知識証明を使えばいいはず.だが...

覗き見対策における必要要件は,正規ユーザの入力からPIN番号が特定できないこと.

しかし,IOC,DOCの双方ともに,ビデオカメラでPIN入力行為を撮影されていると,PIN番号は特定されてしまう.それを困難にする方法として確率的にPINを言い当てられる可能性を低くする手法として,"Probabilistic cognitive trapdoor game"を提案している

* Probabilistic cognitive trapdoor game

二者択一(白/黒)の回答を繰り返すことによって,ユーザは自身のPIN番号を入力していたが,その回答で該当する数値を1つだけではなく,複数になるようにする.すると,攻撃者は,ビデオでPIN入力を撮影していたとしても,複数個のPIN候補を得ることになる.よって,即座に該当ユーザのPIN情報が,第三者に漏洩することはなくなる.つまり攻撃者は,その複数個のPIN候補の中から,ランダムにPIN候補を入力して"なりすまし"を試みるので,確率的になりすましに失敗することになる.今回の例では,1桁の入力に対し,4回の入力があり,その度に2つの値が特定されるので,16個のPIN候補が攻撃者に渡ることになる.

Security評価の結果は良好.IOC, DOCともに,PINを正確に推測できた人はいなかった.しかし,1桁の入力対して4回の回答が必要となるため,認証時間は長くなる(通常のPIN入力の10倍),また認証時に必要となるユーザの負担も大きくなる.しかし,「安全面での改善が実現されるならば,多少のコストはかかってもよい」という意識がユーザにはあることが明確になったそうだ.

■ コメント

* 手数が増えることが問題だが,結論としては,ユーザに安全性を確信させることができれば,多少の手間やコストは問題としなくなる.と締めくくっている.これが現実世界で受け入れられるかは注目に値する点であると思う.記憶負担は増えないが,手数が4倍に増えるのは許容されるだろうか? それが許容されるならば,それなりに"ありかも"と思えなくもない.

しかし,現実の脅威がすでに「ビデオでPIN入力を撮影」というレベルになっていることを考えると,もう少し安全性も向上させたいところだ.なにかよい方法はないものだろうか?

July 15, 2006

認証における覗き見攻撃に対する耐性を持つ認証手法の提案

「ニーモニックに基づくワンタイムパスワード型画像認証の実現可能性に関する検討」

徐強,西垣正勝

情報処理学会研究報告,2006-CSEC-32, pp.317--322, Mar, 2006

論文はここから取得可能

既存の知識照合型認証(暗証番号/パスワード)には,認証行為を「覗き見られる」という脅威がある.この脅威により,該当ユーザの秘密情報が盗まれ,結果としてなりすまされてしまうという脅威であり,"shoulder surfing" とか "observation attack" と呼ばれている.

この論文は,その脅威に対する耐性を持つ認証方式の提案を行っている

[前提]

第三者に複数回覗き見られる.が,連続して覗き見られることはない

[方法]

* ワンタイムパスワード化する

* => 認証に成功するたびに秘密情報を更新する

* 画像認証を用いており,複数の画像をニーモニック記憶術により記憶する.

* 画像 + ストーリ付けにより記憶を支援することが可能なので,毎回秘密情報を更新することは不可能ではない.

[コメント]

ニーモニックが記憶を支援可能にするかは,その効果は微妙であると推測する.再認による想起との相乗効果により,記憶/想起が支援されるように思われるが、本当にそうだろうか? 限定された写真群の中から数枚の写真を選び、それにストーリをつける事が簡単なことかということがキモになるが、少なくとも現時点ではそれが簡単であり、多くの人が容易にできることだとは思えない.しかも提案されている認証方式では、認証に成功するたびに、ストーリーを考えなければならないのである.これ自体が、ユーザに大きな負担になると直感的には思うのだが、ニーモニックがそれほど記憶支援を可能にするかは疑問が残る.また、そうやって作成したストーリは、えてして忘れられてしまう可能性が高いのではと推測する.

が,基礎実験では,高い認証成功率が得られている.そんなもんだろうか...

もし、そう言ったニーモニックによる記憶強化が可能であれば,増井が提案しているなぞなぞ認証がもっと普及してもおかしくはないと思う.また,それ以前にパスワードや暗証番号の更新が,今よりももっと頻繁に行われるようになってもいいような気もする.もちろん,パスワードや暗証番号は「すべからず」ルールがあるため,そうは簡単に更新できないという意見もあるだろうが,この手法でも「限られた枚数の写真を使って...」という条件があるので,それほど大きな差はないと推測する.

そもそも,知識照合型認証で,秘密情報を毎回更新するという仕組み自体に無理があるように思う.その認証を頻繁に使用する必要性があるような状況であれば,秘密情報の更新を「うっとおしい」を思うユーザが現れるのは,ほぼ確定的ではないか? と考える.

また本手法では、連続した覗き見攻撃に対する耐性はないと述べている.n回目の秘密情報設定と,n+1回目の認証行為が覗かれたら,安全性が保てないというのは,シークレットプレイスは固定だからである.これを不定にすれば,この問題は解決できるであろう.これは仕組みとして組み込むのではなく,運用問題として考えれば,いくつか方法はあると思う.また,基礎実験の節で記述されている,シークレットプレイスを忘れてしまうという事態も、この工夫次第で対処できるような気がする.

基礎実験の節の最後の方に「定期的に数日毎に認証を行うような環境であれば...」と述べているが,そういう状況を想定しているのであれば,画像ではなく暗証番号やパスワードでも同様の評価は得られるのではないだろうか? とも思ったり.

やはり,この論文のキモは,秘密情報(パス画像)更新時の方法であろう.画面内の秘密の場所から,カーソルを移動して秘密情報を設定するという方法は目新しく感じる(実際には画像群を移動するようだが,逆に考えれば同じことであろう).が,その動かす対象となるカーソルは,仮想的なものであり,実際に画面には表示されない.それはインタフェースとしてみれば、フィードバックがないことになり,秘密を保持するためとはいえ「これは難しいな~」と思うユーザ層はいるだろうなと推測する.

しかし,認証の覗き見対策として,多数回覗き見られる事象と,連続して複数回覗き見られるという状況を想定しなければならないというのは勉強になった.こういうシステムでの考察は、前提条件の想定をよく考えなければならないと改めて思い知らされた.少し考えただけならば、えてして,連続して覗き見られることは "ない" と,暗黙的に条件としてしまいそうである.

なお,この研究室の学生から教えて頂いた関連研究として,solmaze社(ハングル語がわからないので,会社というのは推測だが...)の「Miro」というシステムがあるそうである.システムの説明はWebページの下の方にある,"Miro Cyber Tour"というアイコンを押すことで説明を見ることができる.また,実際に認証を試してみることも可能である.

これまた,説明がハングル語なので確信はないが,当方の理解する範囲で述べると、アイコンを用いた画像認証であり,やはりニーモニックを使って秘密情報であるアイコン群とその選択順番を記憶しておく.認証時には,一つ目のアイコンの場所に回答選択用のカーソルがあるものとし,秘密情報であるアイコンを既定の順序通りに選択していくことで認証する手法のようである.

July 14, 2006

無線LAN (Wi-Fi)を使った位置情報サービス

無線LAN(Wi-Fi)を使った、位置情報サービスがはやりだす気配あり? (これから流行る!?)

日本だと

* PlaceEngine - ソニーコンピュータサイエンス研究所

* Locky.jpプロジェクト - 名古屋大学 河口研

海外だと

* PlaceLab - Intel Research

* Loki - You Can Get There From Here

* plazes - we know there

というところが、知る限りでサービスを提供しようとしています.

Locky.jpのリンク集には、他の関連研究やシステムへの情報もあります.

これは、すでに設置されている無線LANのアクセスポイントを応用した、位置情報提供の枠組みであり、GPSや携帯電話の基地局とは異なる位置提供手段である.が、これ、位置情報と無線LANのアクセスポイントの情報を集めるのが大変で、やはり、サービス提供者が一人で広域の位置情報を提供できるわけはなく、PlaceEngineもLocky.jpもそうだが、ユーザに、位置情報と無線LANアクセスポイントの"組情報"を提供してもらう事が、提供する位置情報収集の大前提となろう.とすると、仕組みとしてはいいが、利用者はサービス提供者側からどのようなメリットが享受できるか? つまりアプリケーションとしてどんな面白いものが提供されるのか? というのが、利用者から位置情報の提供を受けられるかに影響してくるにちがいないと推測する.

違う問題としては、そうやって収集された位置情報と無線LANのアクセスポイントが、どれだけ永続して存在し続けるかという問題は残る.が、それも利用者が取得したアクセスポイントの情報を、継続してサービス提供側に提供し続けるようなfeedbackが確立されれば、大きな問題にはならないという事だ.

また位置情報の細度であるが、これは位置を提供する側で柔軟に設定する事が可能である.例えば、デパートのフロア毎により詳細な位置情報を提供したいと思うならば、そのフロア毎に位置情報提供用の無線LANアクセスポイントを必要なだけ設置すればよいからである.それらの無線LANアクセスポイントは、ネットワークに接続する必要はない.それぞれの無線LANアクセスポイントにユニークなESS-IDを割り当て、そのESS-IDをビーコンとして発し続けるようにするだけで良いのだ.この場合は、位置情報提供のためのビーコン発信装置として無線LANアクセスポイントを使っているので、AppleのAirMac Expressは、こういう用途にはもってこいだと思う.ESS-IDを設定し、コンセントに刺すだけでOKだ.こうすれば、GPSが使えないような場所でも、それ相応の細粒度で位置情報を提供する事が可能になる.

July 12, 2006

脳内認証、モザイク認証

静岡大学 西垣研究室での研究成果である「モザイク画像を用いた画像認証システム」が、最近、いろんなメディアで発表されている.

ベンチャー企業と共同開発になったそうである.

新認証システム - 朝日新聞 (2006/07/01)

ワールドビジネスサテライト(トレンドたまご) - テレビ東京 (2006/07/04)

ワールドビジネスサテライトのWebサイトでは、脳内認証システムのデモを動画で見ることができる.

基本的には画像認証システムそのものなのであるが、ユニークなのは、画像をそのまま使うのではなく、モザイク化して認証に使用する点である.この特徴により、「覗き見攻撃(shoulder surfing / observation attack)」に対して安全性を確保できるとともに、推測攻撃(guess attack)に対する安全性も確保可能にするという利点がある.

ただし、この手法は、モザイク化の方法に安全性が依存すると考える.すなわち、特定不可能/推測不可能になるかはモザイク化の方法に依存する.トレンドたまごのデモムービーを見ると、意外と特定できそうだなという印象を正直なところ持ってしまった.人間の認識特性/記憶特性を利用したとは言っているが、それは原画像をきっちり記憶していることが大前提になっているように思う.だとすると、記憶維持可能にするためには、モザイク化をある程度甘くして、再認による想起を可能にする必要が生じ、結果として、それが安全性の低下につながったりしないだろうか? つまり、やはりそこにもtrade-offの問題があるのではないか? という懸念がある.また、もちろん、それ以前の問題として、長期記憶は可能なんだろうか? という疑問もやはり払拭できない.

が、一方で、この方法を使えば、画像認証を使うにあたって、正規のユーザが用意すべき画像の枚数が少なくてもすむ.という利点がある事も事実だ.とある学会のデモで、話をさせて頂いた時に伺った.確かにその通りである.提示照合型の画像認証では、おとり画像が必要となるが、これは大抵、ランダムに適当な写真を選んで使用する事が多い.これはシステムが事前に保持している事が前提であり、システムを実際に提供するにあたっての障害の一つでもあった.その障害がないというのは大きいし、おとり画像はいくらでも作り出せるという点はDeja Vuと同じで利点の一つであることは確かだ.

で、同様の研究や商品があるかな〜という事で、Googleで検索してみたら、以下のような情報が得られたので、あわせてメモとして残しておく.

* 脳内認証 - RICHTAGS

「AHA認証」なるものを提案している

* 脳内認証システム「ブレインアクセス」 - 空(Qoo Net)

「脳内認証」で見つけたシステム.人物写真による画像認証のように見える.だとすると、passfacesのものまね(?)システムのような気がするのだが...

提示照合型(再認問題)の画像認証に関して、この研究がすべての始まりではないだろうか?

* Deja Vu - U.C.Berkeley

画像認証ならば、日本ではこの会社が有名

* (株)ニーモニックセキュリティ

認証に関する様々な指摘を記事として紹介している.認証に関しては、示唆に富む指摘が多いサイトだと個人的には思う

July 09, 2006

第4回 セキュアOSカンファレンス - 講演資料

日本セキュリティマネジメント学会主催 第4回 セキュアOSカンファレンスの講演資料が掲載されているWebがあるのを知ったので、備忘録として残しておく

セキュアジャパン2006で実装が予定されているセキュアOS(Secure VM)開発に関する発表もあるように見受けられます.興味のある方は、講演資料を見ておくとよいだろう.

July 02, 2006

In Search of Usable Security: Five Lessons from the Field

In Search of Usable Security: Five Lessons from the Field

IEEE Security & Privacy, September/October 2004,

pp.19--24,

IEEE CS Digital Library

最近は、無線LANに安全に接続するためにかかる時間が短くなってきており、なおかつ、その利便性やユーザの満足度も高くなりつつある. こういった実世界の例から、安全で使いやすいシステム設計について、5つの一般的な教訓を明らかにしてみよう.

◆ Usable PKI: Making the impossible easy

無線LANの安全性を高めるためにPKIを導入しようとした.PKIは,その仕組みの複雑さゆえに,期待される程普及していない.しかし,ここは研究所であるし,その理解や導入を支援するスタッフも確保して導入に望めば,問題なく導入できるものと思っていた.が,その予測は間違っていた.

万全の体制だと思っていたのに,実際にPh.Dや情報系の研究者に作業を依頼したら,作業完了までに140分もかかった.またWebやGUIによるインタフェースが用意されているにもかかわらず,そこには38段階の作業が必要になっており,そのそれぞれの作業においてユーザは,なんらかの決定や作業が必要であった.また,被験者のコメントから,このPKIの導入はWireless networkの安全性を高めるかもしれないが,それと同時に,ユーザが自身の計算機を維持管理し,設定する自由を減らすことにもなることが明らかになった.驚くべき結果である

1. PKIの導入は簡単そうに見えるが,実際には難しいということ

2. 文書と教育により,その導入を支援しようとしたが,それは苦労ばかりであるとともに,現実的な方法ではないということ.

◆ User friendly PKI deployment

簡単,単純そして直感的にPKIを使ったwireless networkへの接続方法はないものだろうか? まずsetup方法の大部分を自動化した.赤外線通信が可能なenrollment stationを用意し,laptopとaccess pointが接続するのに必要な情報を,そのenrollment stationからlaptopに配布するようにした.

つまり

1. 接続に必要な鍵情報を,赤外線通信でユーザのlaptopに配布するようにした.

2. 直感的な信用モデルを作った.enrollment stationは鍵のついた部屋の中にあり,その部屋に入れる人だけが,そのnetworkを使用できる.というモデルである.言わばデジタルセキュリティと物理セキュリティの連携である.

これにより,4段階の作業となり,その設定作業に必要な時間も99秒になった.

◆ Five lessons

この実験経験から得た経験を示す

(余談: が,「利便性を第一とした...」というフレーズが気になる,利便性を優先するという方針が明確なら,それはそれ.だと思うのだが..)

1. 利便性をSecurityシステムに後付けすることはできない

安全性は後付けすることが出来ない.ということをSecurity関係者は言い続けているが,利便性に関してもそれは言える事であり,特にSecurity システムにおける利便性はそうである.開発者は,security,usability,そしてそれらの相互作用について,システム設計の初期の段階で配慮しなければならない.例えば,ユーザをパスワードで困らせないシステムとする.という決定は,アプリケーションのプロトコルやデータの保護方法に影響するからである.

直感的な操作方法は,使い勝手だけでなく,強固なセキュリティも実現可能にする.GUIを作り,ユーザに必要な操作が出来るよう導けばよい.という手法はまったく役に立たなかった.使い勝手の良いセキュリティシステムを構築するためには,今までとは全く異なる対話手法が必要になるであろう.

2. ツールは解決手段ではない.

SSLやIPSecといった技術は,ある特定の領域の問題に対して,安全性を提供するだろう.

しかし,それらはユーザが抱える問題を解決することはない.これらはあくまでLEGOブロックのブロックであり,問題はそれらのブロックを使って,どうやって現状の問題を改善するかなのである.

それらのブロックを使ったとしても,それによってできたものが,頑丈な家だとは限らない.それらを使って,不安定な(もろい)小屋を作ることもできるのだ.

例からもわかる通り,現在,利用可能な技術はあくまで「部品」でしかない.現状では,アプリケーションレベルで必要となる部品(Building Block)が不十分なのである.

なのでアプリケーション開発者が,ユーザの抱えている問題を解決するのに使用できるような高レベルでのbuilding blockを模索していく必要がある.

3. 上位(アプリケーション)レイヤーに気を配れ

セキュリティはNetwork stackやOSの低レベルの機構のみを扱うものではない.上位レベルでセキュリティ機構を作りこめば,それは暗黙的,すなわち直感的になり,ユーザにとっても馴染やすいものになる.

一般に,セキュリティの仕組みはユーザがしたいことを妨げるような仕組みになっていてはいけない.そうなっていると,ユーザはセキュリティ機能をOffにしてしまうからである.

アプリケーション開発者は,可能ならば,セキュリティ処理を暗黙のうちに処理できるよう設計すべきであろう.ユーザはしたいことだけに注力し,システムが,その利用方法の中に暗示的にキュリティ処理を組み込んでおけば,ユーザがセキュリティ機能自体を意識しなくても,セキュリティ機能を使用できるようになる.

これからわかることは,今やセキュリティは,アプリケーション開発者の責任になりつつあるということである.もちろん,アプリケーション開発者に新しい暗号アルゴリズムを考えろといっているわけではない.たくさんある部品を使用し,ユーザが抱えている問題を解決せよということである.

4. お客を満足させ続けろ

ユーザの要求を理解しろ,ユーザの要求より,セキュリティの方が大事ということはありえない.

評価をし続け,そしてシステムをrefineし続けることが大切である.End userとは,あなたが知っているようなユーザばかりではない.常にユーザの声を聞くような仕組みを用意し,再設計,実装,評価実験を続けることが,新たなシステムや仕組みを生むことになる.

5. 部分的に考え,部分的に行え (Think locally, act locally)

アプリケーションセキュリティには一般普遍的な解決法があるように見えるが,そんなものは現実にはない.大抵のセキュリティシステムは,実現が困難な,また一般ユーザには理解が難しい「前提条件」が存在するのである.

そういった前提条件を満たすのは難しいことが多い,なので,大局的に考えず,局所的にそういう技術の適用を考えるべきではないだろうか?

局所的に考えられたシステムであれば,配置も簡単になる.システム管理者が大がかりな枠組を整え,管理する必要もなくなる.またそれにより,システムの自動設定も可能になるであろう.

情報セキュリティにおける利便性の問題は,ようやく取り上げられるようになった.情報セキュリティは,しばしば利便性の欠如が理由により,失敗に終わっている.それは,その行為によって得られるセキュリティ機能に対する誤解であったり,利便性の問題を解決するために,ユーザが意図的にセキュリティ機能を無効にしてしまうためである.

この状況を改善するためには,システムを安全かつ便利なシステムとして設計する必要がある.