February 25, 2007

BugMeNot - 強制的な登録/認証をバイパス可能にするWebサービス

webサービスのユーザ登録/認証はうっとおしい。だからそれを迂回できるようにしちゃおう! という、ある意味意欲的なプロジェクトがこちら

BugMeNot - Bypass Compulsory Registration

正確に言うなれば、「認証を迂回する」のになんらかの手段を与える物ではなく、誰でも使っていいアカウントとパスワードを提供している.つまりアカウント/パスワードを共有してみんなが匿名でサービスを使えるようにしちゃおうというプロジェクトです.

興味津々なので,FAQの一部を意訳してみた.

■ これは何?

- Webサイトの強制的な認証画面をバイパスできるような仕組みを提供

- 個人情報やユーザ登録による統計情報の詐取を防ぐ (New York Timesは,そういうことをやっている?)

■ 使い方

-簡単.

- WebのformにアクセスしたいURLを入力すると,そのサイト用のアカウントとパスワードを得られるので,その情報を使って該当Webサイトにログインすればよい.

-このサービスの肝は,認証をバイパスできるような仕組みを提供しているのではなく,アカウントとパスワードを共有である.

- 「これらのアカウント/パスワード情報は,同じようにbugmenotを使用するユーザからの提供によって支えられている.もしアカウント/パスワードがないWebサイトがあったら,あなたが適当な名前でアカウントとパスワードを作成し,それをButMeNotに提供して欲しい.(間違っても自分の名前でアカウントを作ってはいけないよ)」とある.よってこれらの情報はボランティアベースで集められているようだ

■ なぜユーザ登録しないのか?

- プライバシー保護のため

- Webサイトによりスパムが送られてこないようにするため

- Internetの基本的な精神に反するため

- そもそも登録ユーザの多くはまじめに情報を入力していないので無意味

- 時間の無駄

- 困る事ばかりで,いいことない

- すべてのWebサイトが閲覧するために登録が必要となったら...を想像してみて欲しい

■ その行為を倫理的に正当化できるのか?

-それは人によってだよ.そうしたい人もいるのさ.またこんな面白い議論もある

こういうプロジェクトは得てして「反社会的」と指摘される傾向があるが,けっしてそうとも言いきれない可能性もある(選択の自由が欲しいという意味だ.無論,有料サービスに対してこの主張は難しいという点は理解できる).このサービスに関する記事と,その記事に関する反応/議論があるので読んでみるとよいだろう.

またこんなことを書いている人もいる.

無料会員登録を回避する「BugMeNot」は倫理的に是か非か?

広告とプライバシーという問題の捉え方をしているようだ.

■ 自分のサイトをBugMeNotで使われないようにする事はできるのか?

-できるらしい.ブロックして欲しいサイトを知らせて欲しいとのこと.

■ もっと簡単に使う方法ある?

-Bookmarkletを使えばいいよ.またFirefox系のWebブラウザを使っているならば,コンテ

クストメニューによる拡張機能を提供されているので試してみて欲しい

■ なぜサイトのURLをクリックできないようにしているの?

- 訪問先WebサイトのRefererログにBugMeNotのログが残ってしまうからさ

■ なぜサブドメインは別のドメインとして扱っているの?

- サブドメインは,親ドメインとまったく別のドメインである可能性があるからさ

■ アカウント情報を持っているサイトの数は?

- 147,315

だそうだ.いちおうこのプロジェクトは,EFF(電子フロンティア財団)のサポートを受けているという旨の記述もWebにある.

February 19, 2007

DeepCheck - スキをみせない安心の個人認証

興味深い(?)認証システムを見つけました.

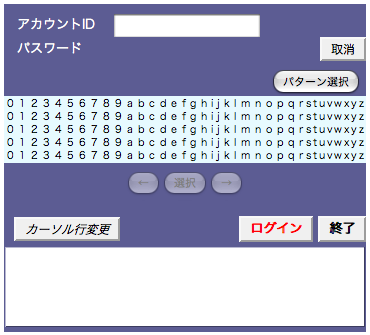

DeepCheck - 対スパイ装甲のカーソルパネル、独自同期式ワンタイム・パスワード そして、認証情報のランダム分散保存によるスキを見せない安心の個人認証 - (株)エクスファ

そして、近日発表と書かれていますが、

「スパイウエアからパスワードを守り抜く - DeepCheck+」というアイデアもあるそうです.

実際にデモを使ってみることもできます

デモページ

興味深いのは確かなのですが、複雑だ... これが使える人はかなり少ないと推測するし、この認証方法を苦労なく使える人なら、他の方法で同等の安全性を確保でき、かつもう少し簡単な認証法があるのではないかな〜とも推測する.

いくつか疑問点をあげてみる

- ワンタイムパスワードという主張だが、そのパスワードはユーザが決めることになっている.これはユーザがシステム側が要求する前提を守るのならばワンタイムパスワードになるだろうが、その前提を守る事のできるユーザはほとんどいないのではないだろうか?

- 実装依存だが、秘密情報を分散保存することで安全性向上と主張には疑問がある.システム構成図を見ると、秘密情報を分割保存するDBが同一計算機に存在するようにみえる.もちろん、データの暗号化やDBのアクセス制御などで保護するのだろうが、それでどれほどの安全性向上が見込まれるかは... もちろんbetter thanにはなっていると思うが、それがどれほど安全性に寄与するかは疑問だと言えないだろうか?

- 入力行為ははっきり言って面倒.数字だけなら何とかなるかもしれないが、文字も加わると単純に左右キーの移動によるカーソル選択だけでなく他の方法も考えた方がいいだろう.PDAや計算機を仮定し、スタイラスやマウスカーソルで移動させるという方法もあるね.ただし、それらの方法の場合は答えを直接指し示さないような工夫をしないと、覗き見攻撃に対しては脆弱になる.

- 現状でも覗き見に対する安全性は1/5(5行だから)である.ま、この行数を増やす事は難しくないだろうが、それにしてもこれを安全と見ることが妥当かどうかは疑問である.ワンタイムパスワードを使っているので大丈夫という主張も予想されるが、現実問題としてワンタイムパスワードとしての運用は極めて困難であると推測するので、だとすると覗き見攻撃への安全性も疑問になってくる

- 特定ユーザの認証行為を2回連続して覗いたら(ビデオ記録があるとしたら)パスワードの一部と、カーソル行が確定できるような気がする.

- カーソル行を変更する.とか、パスワードを毎回変更する.という前提はやっぱり厳しそう.それが行われるのならば、ユーザは1週間に一回パスワードを変更するといった行為を遵守するだろう.

- 記憶負担も既存の認証より大きくなっている.それに見合うだけの安全性、または利便性向上があると言えるだろうか? どちらも見込めないような気もしなくもないが、それは当方の理解不足だろうか?

ただし、パスワードを選択するカーソルを工夫して覗き見攻撃に対する安全性を確保しようとする手法はfakePointerと同じであり、DeepCheck+ははたしてどんなアイデアなのか、少し興味がある.

February 15, 2007

Password Management Strategies for Online Accounts

Shirley Gaw, Edward W.Felten:

Password Management Strategies for Online Accounts,

Proc. of the second symposium on Usable privacy and security(SOUPS'06), pp.44-55, (2006)

ACM Digital Library

評価実験とアンケートをして,ユーザがWebサービスのパスワードをどのように使用しているか,またパスワードの運用や認証に対する脅威についてどのように認識しているかを調査し,報告している論文.

2006年の論文でこのタイトルなので,よほど新しいパスワード運用に関する新しい提案でもあるのかと思ったが,タイトルから期待するほど新しい知見はないようだ.

タイトルと若干のずれを感じるのだが,パスワードの共有(複数のサービスで同一のパスワードを使い回す(パスワードの再利用))に着目して評価なり調査をしている.つまり,同じパスワードを複数のサービスで使い回していると,あるサービスのパスワードがcrackされた場合,他のサービスのアカウントも悪用される恐れがあるよ.ということである.

また別の見方をすると,この論文は一般のユーザのパスワード認証に関する優良誤認を明確にしたと言えなくもない.「優良誤認」については,この記事がよい解説だと思うので,興味のある方は読んで頂きたい.

この論文から得たもっとも有益な情報はSOUP - Symposium On Usable Privacy and Securityという会議の存在を知った事かもしれない

以降はメモ書き

1. Introduction

- パスワード認証について言えば,「ユーザは敵(Users often are the enemy.)」である

- パスワード管理の"まずさ"は,認証システムをダメにする

- オンラインサービスのパスワード管理ツールは,ユーザの振る舞いを変更することなくパスワード管理を支援するが,得てして携帯電話やハードウェアトークンの所持に依存している.

2. Related Work

- 画像を利用した認証

- パスワード管理ツール、特にpassword hashシステムが提案されている

大抵はマスターパスワードとURLを使ってhashを行い、ユニークなパスワードをWebサービス毎に生成、またその機能をユーザから隠蔽する工夫もなされつつある.(例: LPWA、PwdHash, Site Password)

- Webブラウザのパスワード管理機能(AutoComplete, Saved Password)

- ユーザには「パスワードポリシーを守らなければ!」という動機がない.動機付けが困難

4.2 Quantifying Password Reuse

- パスワードの共用が多数

- まったく同じパスワードを共用しており、よく言われる似ているけど些細な差をつけるといった工夫も行われていない

- ユニークなパスワードは数個しかない

- 認証できなかった理由

-- パスワードを忘れたと同程度発生しているのが、「アカウント名」を忘れたという事象

-- このサービスを利用していたのだけど、両方とも(アカウント/パスワード)ともに思い出せないというユーザも

- ログイン失敗は、ショッピングサイトで発生する事が多かった

- 利用するサービスが増加しても、ユーザが保持するユニークなパスワードは増加せず、パスワードの再利用率が高くなっていく

5.2 Justification of Password Practices

- パスワードを複数のサービスで共用しているか? している理由は?

-- 多数のパスワードを覚えていられないから(表3)

-- ほとんどのユーザが複数のサービスでパスワードを共有

- 掲示板のパスワードなんて気にしないよ(他のサイトのパスワードと共有してしまうよ).だって,それがcrackされたって,起こる被害は,オレになりかわって掲示板にメッセージを書き込むことぐらいだろ...

-- 本当か? 同じパスワードを他のサービスで共有していたとしたら...

- サービスの重要性によって,異なるパスワードを使っています.だから大丈夫

-- 同じ程度の重要度を持つサービスでは,同じパスワードを共有している

--- 何をもって「重要」と判断するのか?

- 個人的なコミュニケーションや財務情報に関連するサービスではパスワードを再利用しない傾向.これらは病歴情報よりも優先される傾向がある

* 病歴よりも財務情報の方が気をつかっている

* 病歴よりも個人的コミュニケーションの方に気をつかっている

* 財務情報と個人的コミュニケーションの間には,有意な差はなかった

** インタビューした被験者が若者ばかりだったので,病歴情報にあまり注意を払っていない結果に?

- プライベート情報に対しては,きちんとしたパスワードをつけ,他のサービスと共有しないようにしている

- パスワードの形式,文字種などの強制もある意味で有効に働いている

- システムによって生成されたパスワードを使用しない理由

-- それは一時的なものであり,自分で適切なパスワードを付与せよと指示されている

-- 他のサービスで使用しているパスワードを共用したいがため

■ 5.3 Methods of Storing Password

- 意外だが,多くのユーザが「記憶」によって保持している

- "Password reminder"を使っている人も多い

* password reminderとは,〃パスワードを忘れた場合"というボタンで,それを押すとパスワードをリセットし,新たなパスワードを事前に設定した電子メールアドレスに送付する.といったサービス

- cookieを使う人もいる.が,しかし

* パスワードを忘れる

=> その計算機以外でサービスを利用できなくなる

* 脆弱な場合(悪用される可能性)が少なからずある.

- 意外とソフトウェアツールは使われていない

=> 安全性に不安を持っているユーザが少なからずいる

* Webブラウザのパスワード管理ツールは,ユーザを特定のブラウザや計算機に縛りつけてしまうが,この問題はPortable Firefoxを使えば改善できる.Portable Firefoxとは,USBメモリにzip圧縮したFirefoxを格納して持ち歩き,出先で使用する方法らしい.

Firfox Portable - http://portableapps.com/ |Portable Firefox for Macintosh

■ User Model of Attack

一般ユーザが脅威をどのように捉えているか?

- 友人が一番crackingに成功しうる能力を持つと思っている.Cracking成功の可能性は,見知らぬCrackerよりも友人が危険だと多くの人は見ている

- 動機としては,競争相手やCrackerが一番であろうと見ている

- 友人が最もCrackingをする動機を有すると回答する人も少なからずいた

=> 友人は信用できる.というモデルは成り立たない可能性も

=> 女性は特に,以前親密にしていた人に狙われる可能性も少なからずあるという報告も

- 身近にいればいる程,好奇心に駆られてCrackingに走る可能性も!

- 性別によって脅威の感じ方は大きく異なる可能性も

- 関係の親密さは,推測の容易さにつながる.だから危険

■ Perceived Strength of Passwords

- randomイコール安全という意識を持つ人が多い

- 辞書攻撃やツールによる自動処理による攻撃を意識している人は少ない

-「推測される」というのが大きな脅威だと認識している人が多い

- 攻撃者は「人」であると仮定している人が多い

- パスワードマネージャにパスワードを記憶させるのではなく,ユーザがパスワードを学習できるような仕組みをWebブラウザに実装すべき

=> これならば,記憶の難しいパスワードを使用してくれる (それはどうかな〜)

=> Password generatorによるパスワード生成が現実的に!?

=> 覚えてくれば,そのような機能は利用しなくなるはず (これはそのサービスを繰り返し利用することが前提)

- 認証方法そのものを変更することも一つの改善方法

- パスワードは更新されない

- Webサービス側はパスワード更新を強制しにくい,それによってユーザが逃げてしまう恐れがあるため

- でも多くのユーザは「パスワードを変更しろ」と言われれば,多分,変更するだろう.と答えている

=> あるWebサービスに何回かアクセスしたら「パスワードを変更して下さい」とWebサービス側からユーザに問いかけるのはありではないか?

またこの論文の参考文献リスト[19]にあったWebの記事も,まさにパスワードの実態に関する調査報告であった.これもかなり最近の記事であるが,これって以前から言われていることであり,多くの人が「そうだろうな〜」と思っていることを調査により裏付けした.というだけのようであり,その結果から「じゃ,こうすべきでは」という新たな提案はない.ま,そういう記事か.確かに調査が大変なのは,わかっているつもりであるが...

Usability News 8.1, 2006 - Password Security: What Users Know and What they Actually do

February 08, 2007

セキュリティ関連の記事 - 情報処理学会学会誌 2006/12

情報処理学会学会誌 Vol.47 No.12 (2006/12)にあったセキュリティ関連の記事

- 特集 量子コンピュータと量子計算

- ストリーム暗号の最新動向-ユビキタス社会を実現するセキュリティ技術

どちらも一度は読んでおくべき...か.が,難解そうだ

February 01, 2007

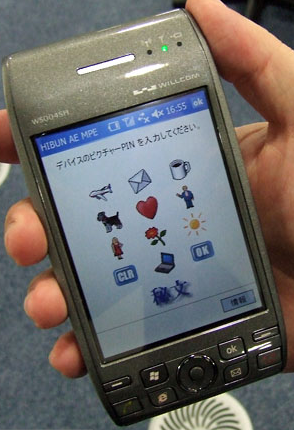

秘文AE MobilePhone Encryptionにも画像認証のような機能がある

ITmediaの記事を見て知ったのだが,日立ソフトの「秘文AE MobilePhone Encryption」という製品に画像認証のような機能があるらしい.

モバイルセキュリティに「秘文」は轟くのか (ITmedia)

スマートフォンを中心にモバイルセキュリティの分野に参入するとのことなのだが,注目は記事中にある写真である.

「ピクチャーPIN」という認証が機能として実装されているのだが,複数の絵文字を選択して認証するという認証手法らしい.こ,これは,まさに画像認証ではないか!

# どうもニーモニックセキュリティの製品のようにも見えるのだが...

なんにせよ、これを機会に画像を使った認証がもっと普及すればよいなと思ったり.