March 16, 2007

認証ネタ - インタラクション 2007より

インタラクション 2007へ聴講に行ってきました.

認証とは関係ない分野かと思われるでしょうが、いやいやどうして.

この分野でも面白い認証方法を提案している事も少なくないのです.

というわけで、今回の会議で当方が見て聞いた認証ネタ関連発表についてメモしておく.

■ Awareless認証

「AwareLESS認証: 微小動作による無感知認証」という論文で、目で見てもわからない程度の微小な動作により認証を行うことで、"AwareLESS"な認証が実現でき、回答内容がわからなくなるとともに、認証行為自体が気づかれないようにすることができる.というものである.

実際には、圧力センサーを使ったタッピングのリズムによる認証であるが、センサーが微細な変化でも検知可能なため、見た目には押したかどうかもわからないような操作でタッピング入力が可能であることを利用したものである.

これはきてます.覗き見攻撃に対する対策として、回答内容をわからないようにする手法はいくつか提案されているが、認証行為自体を他人に知られないようにするという提案は当方はしりません.携帯電話に搭載されると、嬉しい人も多いのでは? と発表者は話をしていたのも興味深い.所属がNTT Docomoの方だったのでもしかしたらもしかする(?)

■ まばたきによる生体検知 by オムロン

「顔認証のためのユーザインタラクションを利用したなりすまし防止」という論文で、顔認証の写真等によるなりすましを防止するためにユーザとの対話的処理を導入したという論文.今回は"まばたき"を利用したそうです.BREWで画像認識処理が実装されているそうで、W41CAで、1フレーム100msecで動作しているそうです.

携帯電話で顔認証といえばオムロンのOKAO Visionですが、顔認証は最も"なりすまし"しやすい生体認証の一つでした.もちろんまばたきを導入したからと言って、なりすましが極めて困難になるかというと疑問はありますが(GIFアニメーション,Morphing、なりすまし対象者の顔に他人のまばたき顔画面を組み合わせたなりすましなど...)、今までは、写真で簡単になりすましができてしまうという状況から考えると"Casual Masquerading"を防げるようになるだけでも十分に進歩だと思ったり.しかもそれが、まばたきという簡便さで実現されているという点では、当方は一定の評価をしたい.

■ Pass-Saying - 人間の発声を用いた認証

「A Study on Community Identification Method Utilizing PASS-SAYING」というタイトルでポスター発表されていました.一言で言うと、人の声を使った認証なのですが、生体認証よろしく器械が音声を入力として正規ユーザかどうかを判断するのではなく、認証者が声を聞いて、それが誰の声か? を答える手法の提案である.

認証前に、複数人の顔写真と声を記録しておく.ユーザは複数の声を聞き、その声の持ち主の顔写真を選択することで回答し、それらがすべて正解であれば正規のユーザとして認証するというものである.個人認証としては若干疑問があるが、グループ認証としてはそれなりにいいのではと思ったりもします.ただ当方的にスキなのは、CAPTCHAと同じ考えだと思うのですが、器械には難しいけど、人間なら簡単にできることを利用した認証であり、個人認証はこうあるべきだと思っているので、そういう意味ではもう一つ工夫があるとよいかなと思った.

■ facekit.net

直接認証とは関係ないのですが、応用可能な技術として取り上げておくのがこのfacekit.netである.Flashを利用した顔画像認識技術で、な、なんと、Webから利用できるそうです.つまりWeb APIよろしく、自分のWebサイトにて顔画像認識処理を組み込むことができるそうです.よって、このfacekit.netを使えば自分のWebサイトに「顔認証」を実装できる! と思ったのですが、残念なのは、顔認証をするのに顔画像をfacekit.netサイトに預けなければならないということです.この点では顔認証に使うのはどうかなと思わなくもない.ただ、この技術の無償公開は、顔画像を収集し、そのデータを基に顔認識アルゴリズムの改良にあるということを考えるとやむを得ないですね.ようするにgive and takeということです.でも、これはすごい.よくある市販のライブラリなんて買うことを考えれば、これが無償で公開され、利用できるということ自体が驚きです.これを使って、いろいろな顔認識を使ったWebアプリが出てくることを期待したい.

なお、PASS-SAYING以外のネタは、インタラクションのWebサイトで近いうちに論文が公開されます.それぞれのネタに興味のある方は是非論文をご覧下さい.

March 13, 2007

IPアドレスの視覚化例 - HIRT(日立インシデントレスポンスチーム)

IPアドレスの視覚化手法の一例としてこんな記事を見つけました.

ネットワークワームを見える化する試み--日立インシデントレスポンスチーム - MYCOM

IPアドレスをオクテットごとの値として解釈し、同心円上にマッピングしています.

視覚化事例がいくつか紹介されています.詳細はWebを御覧ください.

というわけで、本家のWebページはこちら

ワームが送信するパケットの動きをみてみよう ワーム感染ノード送信パケットの可視化について - Hitachi Incident Response Team

参考まで

March 12, 2007

「音声チラシ」システム - voiceREACH

このシステムは、音声スパムのための格好のplatformだと思うのは当方だけでしょうか?

音声チラシが電話に届く、HACドラッグが利用開始 voiceREACH - @IT

エクスパダイト社のASPサービス「voiceREACH」というシステムを利用し、販売促進のため、音声配信を行うそうです.音声配信というと、ユーザが自分でその音声をdownloadして聞くというPodcastのようなものを想像するのが一般的ですが、このシステムは、顧客の電話に直接電話をかける(!?)そうです.

現時点では「ロイヤルカスタマに限定して配信しているので、クレームはなく、問い合わせもそれほどなかった」とのことですが... だとしてもどうなんだろう? と個人的には思うのですが、いかがでしょうか?.

IP電話だけでなく、携帯電話や一般電話でもこういう音声スパムの脅威まで心配しなければならない世の中かと思ったりもします.悪用されないことを切に願うばかりです.

March 10, 2007

ZeroBIO研究プロジェクト ワークショップ聴講

「ZeroBIO研究プロジェクト 第一回ワークショップ 生体情報のプライバシー」というワークショップを聴講してきた.

http://zerobio.cs.dm.u-tokai.ac.jp/

久しぶりに「行ってよかった」と思う内容で,当方にとっては非常に勉強になった.

でもって,このワークショップで聞いた話の中で耳に残った言葉が「(セキュリティ)技術も法律も破られるためにある」と「生体認証は,重要な情報へのアクセスに関わる認証に使うべきではなく,高い利便性が優先され,安全性はそこそこあればよい場面でのみ使うべきであろう」という二つであった.

なおこのZeroBIOの名前の由来は,ゼロ知識証明とバイオメトリクスのかけあわせだと推測する.

この研究グループは,おおまかにみると,生体認証技術と暗号技術を組み合わせた新しい研究分野の創造(融合分野)ということのようです.

このワークショップでの発表内容に関する資料は,後日,上記のWebにて公開される予定なので,興味のある方はWebに注目しているといいでしょう.

以降は,聴講しての走り書き.当方なりの解釈も入っています.その点はご了承下さい

- 生体認証で,生体情報をそのまま使わず,暗号技術を応用することで生体認証の問題点を改善する手法が提案されている.

◎ キャンセラブルバイオメトリクス

-- 生体情報をそのまま認証に使用せず,生体情報を変換して照合に使用.これにより生体情報を秘匿化

-- 変換方法を変更することにより,秘密情報(テンプレート)を更新可能

◎ バイオメトリック暗号

-- 生体認証とPKIの融合

-- 生体情報を元に秘密鍵を生成し,ユーザに補助情報を返す

-- 認証時には,生体情報と補助情報を提示し,暗号技術を使って認証する

-- Fuzzy Commitment/Fuzzy Vault

-- 統計的AD変換

◎ 非対称生体認証

-- クライアントが認証サーバに対し,Xに十分近いX'の知識を持つことをゼロ知識証明する

-- ユーザは乱数Rを持ち,認証時には生体情報と乱数Rを提示して認証する

◎ ACBio(Authentication Context for Biometrics)という提案が国際標準として進められているらしい.

-- 問題点は,インフラの完全性,相互運用性,プライバシ

-- いろいろと証明書を発行

-- データフォーマットを定義

- バイオメトリクス(生体認証)は,本人の秘密情報管理によらずFARが一定.しかしパスワード認証は,パスワードの決定方法によってFARが大きく異なる.

- バイオメトリクスは,よく言われる三種類の認証において運用時の問題が(感覚的に)一番少ない.

- ヒルクライミング攻撃: 認証機器とその照合結果のスコア値を知ることができればテンプレートをまったく知らなくても攻撃可能 (ただし,繰り返し試行錯誤するためbrute-force攻撃ができることが前提となる).オフラインアタックができるならば,それなりに攻撃に成功する恐れあり

- IPAが,以前からいろいろとガイドラインを検討している.詳細はWebを

- 生体認証は,毎回毎回異なる入力情報を使って,0 or 1判定をしなければいけない(ある)意味無茶なこと.

-- 生体情報から一意な鍵を生成することができれば,この問題は改善できる!

- リモート生体認証(サーバクライアント間認証)の安全性

-- 詳細省略

-- 暗号屋さんの解析方法に感服.

■ パネルディスカッション

一つめはこんな問題提起がされていた.

「生体情報漏洩事件は今後(?)年の間に起きるか?」である

1年以内という司会者の"ふり"に対し,パネリストからは「永久に起きない」という意見から「すでに起きている」意見まであったのは興味深かった.ようするに見方や情報漏洩に対する捉え方によって異なるが,興味深い意見だったのは「盗むことのできない生体情報はない.そういう意味では,すでに一部では漏洩していると考えても間違いではない」という見方だ.

顔認証などはそのいい例であろう.

次の提起は「生体情報はクライアントが保持すべきか,それともサーバが管理すべきか」である.これはどちらの方法も一長一短であることがパネリストの意見が語られる前に整理されていた.で,どうなることかと思いきや,結果としては安全性と利便性の問題に帰着したところが興味深かった.生体情報をクライアントが持つということは,すなわち所有物認証と同等になってしまうことを意味する(もちろん単なる所有物認証よりは安全性の高い認証になる.それはユーザとクライアント間の認証が生体情報で実現されるからだ.単なる所有物認証では,クライアント端末とユーザ間は認証できない.すなわち正規のユーザ以外の人間でも,そのクライアント機器さえ持っていれば認証できてしまうからである).その理由は,認証するためには生体情報を格納しているクライアント機器を持ち歩かなければならず,所有物なしでも認証ができるという生体認証の利点が一つ失われるからである.ただしサーバ側に生体情報を管理させることも別の問題がある.ということで,利便性優先ならサーバ管理,安全性(?)優先ならばクライアント管理というように落ち着いたように見え,結局のところどちらかがいいという結論にはならなかった.

残念ながら,現在の技術レベルで生体情報を使用して機密情報や重要な情報を保護するには,ユーザもその認証を安全に使用するにあたってそれ相応の注意をはらう必要があると言っていた.つまり,生体認証を使えばユーザがなんの注意を払わなくても安全に認証することができるというものではない.そういう意味では知識照合型認証や所有物認証と同等であり,それらより優れた方法とは言いきれないということをユーザも理解すべき.ということだ.

March 05, 2007

スケジュールとGPSを利用した認証方式

スケジュールとGPS情報を利用した認証方式

長谷容子、青木輝勝、安田浩

コンピュータセキュリティシンポジウム2004(CSS 2004)、pp.631-636, Oct 2004.

タイトルの通り、GPSによる位置情報とスケジュールを利用した認証方式「どこにいるの? システム」の提案である.

以下はメモ書き

- モバイル端末の認証で従来の課題を解決するため、大きく二つの方向性がある

-- 認証方法や回数を複数にする

-- モバイル端末が持つ特徴を考慮する

- 「ユーザがあらかじめ予定していた時間に予定していた場所へ移動する」を認証に応用

- GPS機能付き携帯電話からの認証を想定

- まず事前に、自分の予定をスケジュールに入力しておく

- 出先からGPSにて位置情報を認証サーバに送付し、事前に入力されたスケジュールと一致(?)したら認証完了とする

- 移動中は認証サーバから電話がかかってくるので、その度に現在地を送付し、予定通り移動している事を確認する

...

うーむ.

- 認証を運用するにあたってユーザに課される前提が多い.まず、スケジュールがきちんと事前に決定できて、かつそのスケジュール通りに移動できる.という前提の妥当性から考える必要があるかなと.で、それをユーザが維持する負担と、既存のパスワード認証でパスワードを覚える負担とどちらが楽かという事をユーザは考えるだろうから、せめてスケジュール管理がパスワードを覚えて使うよりも楽か、せめてほぼ同じレベルの負担で維持管理できるという主張と裏付けがない限り、ちょっと厳しい気がする.

- 「予定は未定」という言葉もあるが、これが使いにくい人はいるだろう.例えば宅急便のドライバーなどは事前に予定を決め打ちするのはまず不可能だろうし.

- 他人の予定をある程度知っている他人は少なからずいるだろう.そういう人が悪意を持って攻撃した場合にも安全性は確保できるとは言いきれないのではないだろうか? その場限り用の検証データを用意すればよいという対応策が提案されているが、それがユーザまかせという時点でそれがうまく運用されるとは言いがたい.また、この認証も時間とGPSの位置の値をどの程度の余白を持って判定するか、その余白用の値によってこの安全性は大きく振れるのは明らかであろう.つまり、0 or 1判定による認証ではないため、認証精度の問題がついてまわることになると思う.

- 多重インタラクティブ認証とまとめているが、これは例によって認証システムにおける安全性確保のための負担をユーザに課すことになっている.これでは「安全のためなら利便性はさがってもいい」という悪循環に陥り、結果として社会的受容性の点で疑問である.

- でも位置を認証に利用するというはありだと当方も考えている.位置情報に限らず、いわゆるContextを認証にうまく組み込めるならば、何らかの点で個人認証の問題を改善できるとは思っているのだが、何かよい方法はないだろうか? .ただ単純に認証を行うのはこの辺り(場所)だから、認証時の位置情報を取得し、それによって認証を補助するという方法はすでに特許として提案されている.特開平08-273097/特開2002-163414などがその一例と言えよう.

なお安田研究室のWebページによると、個人認証には「安全性」は言うに及ばず、「利便性」「経済性」「社会的受容性」の視点が必要だと指摘している.たしかに社会的受容性は必要だと思う.が、これをどうやって確立し、評価したら良いのか? これまた難しい問題だなと思ったり.

いろいろな認証手法が数多く提案されているが、既存の認証手法を置き換えるにはいたっていない.それはなぜだろう? この問題の答えとして社会的受容性もあるだろうなと思うが、これだけでもないと思う.うーむ.

March 04, 2007

携帯電話向け個人認証の問題と解決策の提案 - モバイル個人認証の提案と評価

モバイル個人認証の提案と評価

桜井鐘治、吉田真利子、撫中達司

コンピュータセキュリティシンポジウム2004 (CCS2004)、pp.625-630、Oct 2004.

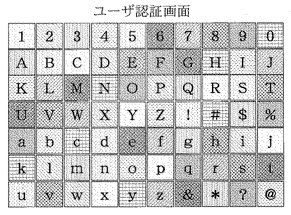

携帯電話の個人認証に注目し、サーバから送られてくる乱数を基に画面上に質問を動的に生成し、それに対してユーザが自身のパスワードを基にしたキー操作を行う事で認証を行う認証手法を提案.操作性を確保しつつ、安全性を向上させた.という論文である.

以下は走り書き

- 携帯電話は、今やある種の物理トークン(赤外線、FeliCa)

- 携帯電話は文字入力が困難 => 文字列パスワードの適用は無理

- 4桁PINが主流.だが、これでは覗き見によるPIN漏洩の危険がある

=> 盗み見を気にする事なく認証できる仕組みが必要 => 質問応答型認証

- モバイル環境での個人認証モデルは三種類

1. ログイン認証 (ユーザ/サーバ間.サーバによるユーザの認証)

2. ローカル認証 (ユーザ/携帯電話間.端末によるユーザの認証)

3. 端末認証 (携帯電話/サーバ間.サーバによる端末の認証)

- モバイル個人認証に必要な要件

1. 認証操作を第三者に見られてもかまわないこと

2. 認証情報が漏洩しないこと

3. 携帯端末上で実施可能な事

4. ローカル認証(クライアント端末によるユーザ認証)が可能なこと

- ユーザの検索能力を利用.直接的なパスワード入力を排除した認証手法を提案

- 文字盤の下にサーバから送られてくる乱数を表示し、各列に対応する乱数の数値を入力する事で回答 (と、文字で書いても画面イメージがないとわからないですね)

- これではユーザビリティ上の問題があるので(論文中には3つの課題が挙げられている)、文字盤の各文字に背景色を付け、その背景色を使用して回答を行う.具体的に言うと、パスワード文字の背景色を事前に決定しておいた色に変化させて回答する.

- こうすることにより、第三者が覗き見ていても、何が回答として入力されたかをわからなくする.

最後の改良方法では、ユーザは暗証番号の他に、その暗証番号を示す色情報も記憶しなければならず、記憶負担が増える事が指摘されている.これに対する対応策も提案されているが、パスワード一文字目を好きな色で選択することで、毎回自由な色を選択色として使用することができるとある.これにより、総当たり攻撃に対する安全性は一文字分低下するが、覗き見攻撃に対しては一定の効果があると述べている.

ウーム.先客(?)がいたか〜という感じです.今更ながらこの論文を知りました.

当方が想像する、さらなる改良が望まれる点を挙げてみる.

- ビデオで認証行為を撮影されると想定すると、その撮影データの蓄積により安全性はどんどん低下する.これをできれば回避可能にしたい.

論文では2回までの認証強度が書かれているが、その回数が増えるに従い、安全性は低下すると理解した.ただし、この論文では携帯電話での認証を想定しているので、画面を動画としてキャプチャし、外部に漏洩するようなスパイウェアやトロイの木馬でも出現しない限り、おおよそ大丈夫であろう.ということだろう.

- 記憶負担は増える.これは仕方ない...か.ユーザの受容性を考えると、記憶負担はできるだけ軽減したい.

- 選択色の記憶負担を軽減するため、パスワード1文字目の選択色を利用する方法が提案されているが、これは別の問題を引き起こす可能性があるのではないだろうか?

-- パスワードによる認証なら一定長の文字列に制約し、その一文字分を選択色の決定に利用する事は許容できるだろうが、そんなに長い文字列をユーザが受容するだろうか?

-- この方法だと選択色は1色ですべてのパスワードを入力することになると推測する.そうだとすると、ビデオによる覗き見攻撃では、かなりの確率でパスワードの絞り込みが可能になっていくのではないだろうか?

この論文の内容は、"特開2006-018358"として特許申請され、かつすでに公開されているので、特許図書館で検索すればその内容を見ることができます.図面があるので、論文を入手できない人は参考になると思います.

また、この論文の内容と思われる内容をCyber Security Managementという雑誌で記事「携帯電話向け盗み見されない入力方式」として書かれているようです.当然ですが、無料では見られません.残念.

Cyber Security Management 2003, Vol.4, Number.48

Cyber Security Management 2003, Vol.4, Number.49

March 03, 2007

MD5 hashの辞書サイト

MD5によるパスワードをcrackingする...

もとい,もともとのパスワードを忘れてしまったときにMD5のhash文字列からパスワードを復元(?)するWebサービスをとある雑誌の記事で知りました.

おぉ!,とはじめは思ったのですが,よく考えてみれば,同じサービスを作成するのは簡単ですね.MD5 hash文字列とその元文字列の辞書を作り込み,Webから検索可能にすればよいだけです.つまり,パスワードcracking用の辞書さえあれば,当方でもすぐに同様のWebサービスは作れるなと思ったり.

ま,いちおうメモということで...

March 02, 2007

気になったセキュリティ関連記事 - 情報処理学会学会誌 Vol.48, No.1

情報処理学会学会誌 Vol.48, No.1にあった気になるセキュリティ関連の記事

- プライバシーを考慮した映像サーベイランス

- 人物を認識することの法的問題点 〜 監視カメラシステムの設置運用基準

特に後者の記事は勉強になります.漠然と監視カメラがどんどん設置されていく現状に違和感を覚えているのですが,それに対する法律面からの問題点を指摘しており,プライバシーを考慮した監視カメラシステムという提案の多くが,問題解決になっていないことを指摘しています.

2つめの記事に関して,メモとしていくつか内容を書き出してみる

- 人物認識システムが人権上問題とされる理由

* ある行動を人物認識システムで撮影することがわかっていたとすると,その行動をとることを萎縮させることにつながることがある.政治的デモ活動がその例に挙がっている.つまり,デモが人物認識システムで撮影されるとすると,「おまえ,あの政治的デモに参加していただろう!」と指摘され,自分に不利益がおよぶ恐れがあるからだ.このように民主主義社会において行動の自由を束縛しかねないため,人物認識システムが無差別に適用されることは問題がある.

* またこの問題の大事な点は,監視カメラに限らずRFID(広く言えば,ユビキタス技術全般)も同様の問題をはらんでいるという点である

- 監視カメラと肖像権

* 監視カメラは肖像権を侵害すると指摘されることが多い.が,しかし,問題の本質はこの点ではない.(もちろん,この問題がないと言っているのではなく,この問題も存在する.が,本質的な問題(もっと恐い点)は,これではないという意味である)

* 監視カメラ画像の恐さとは,肖像としての映像の価値ではなく,特定の人がその場所にいて,さらに何かをしていたという「記録」である.その人の要望や容姿はそれほど重要ではなく,特定の誰かである,もしくはそうであろうという特定さえできれば,監視カメラの映像としての目的は達成されるのだ.

* つまり監視カメラは,行動の監視が目的である(そりゃそうでよね).これを逆に考えると,監視カメラは「行動の自由」を脅かす技術なのである.つまり監視カメラは,個々人の行動の追跡記録を可能にしてしまい,結果として行動の自由というプライバシーを侵害することになるのである.これはRFIDも同じである.というか,行動の追跡記録が可能になってしまうという点ではRFIDの方がすでに多数の指摘があるように思える.

- 監視カメラのプライバシー保護技術は法的問題を解決するか?

* しない.問題は肖像権ではなく,行動追跡を不可能にすることであり,これは監視カメラの設置目的と真っ向から矛盾する

* 画像にモザイクをかけたりという技術があるが,これも大抵は可逆であることが多い.というかそうでないと監視カメラの意味がない.また,暗号化という手法もあるが,これも誰かが復号できるわけだから同じである.

* 非可逆な画像処理が施されていても,プライバシー侵害となる可能性もある

* 画像処理によって肖像が消されたとしても,個人を特定し,その行動を追跡したり,記録したりすることが可能である限りは,プライバシー侵害の問題を解決したとは言えない

* 設置運用基準として必要と考えられるのは,目的の合理性,手段の正当性,法的基準の適用場面.

また恐いのは,こういう技術がきちんと議論されずに普及し,誰も文句を言わなくなった頃に「当初の目的とはまったく別の目的」でも使われるようになる(目的外利用)ことだ.当初は防犯目的だったのに,そのうちそれとは別の目的でも監視カメラの画像が使われるようになったとしたら... それを考えると,うすら恐ろしいことである

この記事,個人的には非常に勉強になりました.

しかし,この記事を読むとその前の記事である「プライバシーを考慮した映像サーベイランス」の研究が意味のないものに見えてくる.そんなことはないか...

なおこの手の研究は,User Interface(?)系の分野でもいくつか論文を知っているので,ここにリンクを残しておく

* プライバシーを考慮した監視カメラ映像配信システム - インタラクション2004

* SpaceTracer:ネットワークカメラ画像の合成による空間型コミュニケーションシステムの提案 - インタラクション2006