November 24, 2007

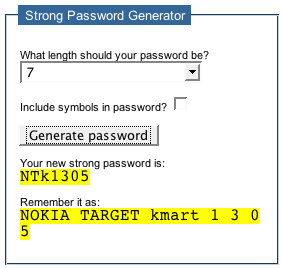

強いパスワードの作成支援サイト

以下のサイト、確かに安全性の高そうなパスワードを作ってくれるのだが...

確かに安全そうなパスワードを生成する.だけど「こうやって覚えてね」と提案してくる文字列は、単に単語の先頭文字にあて字しているだけで、それがどういいのか? がわからない.

特に記号入りの場合は記号の記憶が困難であることは容易に推測できるが、それを支援する術はないらしい.

Enjoyとあるが、これではEnjoyできんなぁ〜

以上、メモ書きでした.

November 22, 2007

Open Research Forum 2007を見てきた

慶応義塾大学 SFCのOpen Research Forum 2007を見学してきた

まず思ったのは「すごい場所(六本木ヒルズ40F)で、すごい規模でやるもんだな〜」と思ったり.

# 上記のWebを見ると、そうそうたる企業が協賛に並んでいる.

それはさておき、気になった研究をメモしておく.

■ セキュリティ

ネットワーク監視のための視覚化/インタフェースが2つほど公開されていた

- Session Visualizer (ネットワークインシデント検知に関する研究)

計算機の通信状況を、横軸を時間軸としてガントチャート形式に視覚表現したインタフェースを実現していた研究を見かけた.よくみると、CSS2007で発表されていた研究内容の実システムのようであった.論文には書かれていない内容で興味深かった.

- Ubiquitous Network Visualizer (UNV)

自分の計算機を中心とした通信状況の3次元視覚化システム.3次元である理由がよくわからなかったが、3D-tcpdumpの延長としてのプロジェクトのようである."UNV"というキーワードでWebがあるかと思いきや見つからず.よくよく探すと、UNVではなくてUNB(Ubiquitous Network Browser)という名称で成果を述べているページがいくつかあった.

- ユビキタスネットワークブラウザに関する研究

- ユビキタスネットワークブラウザの構築

- ユビキタスネットワークブラウザの構築 2005年度

■ UI, HCI, 携帯電話等

- exPhoto: 周辺環境と利用者の気分を含んだ体験の記録再現システムの構築

コンセプトというか、狙いが安村研のWillCamと似てなくもないなと思ったり.

- Reflective Clock

こういう見せ方といい、過去の記録の使い方といい、個人的には興味深いなと思ったり

- メモジャ

情報をいくつ化のカテゴリーに分類し、ライフログとしてさまざまなメディア形式でメモが残していけるWebサービス.時間軸にそって情報取得操作ができたり、タイムマシン機能がついていたりする.

- InfoRod: 振る動作を用いた情報アクセス手法の提案

携帯電話の加速度センサーを応用し、ゲスチャーをすることで情報を取得する手法の提案.

ジェスチャーの認識速度に若干難はあるが、よくできていると思った.が、QRコードの代わりにするのは困難そうだと感じた.別の利用シーンを想定すれば面白そう

- BOZAAR: モノの貸し借りをもっと楽しく、もっと幅広く

モノの貸し借りをITを使って明確に記録しようというプロジェクト.借りたことを顔写真と借りたものの写真を撮って記録し、かつ借りた人のメールアドレスを預かることで「返してねメール」が送れたりするサービス.話を聞いていたら、まだまだ"いじりがい"のある研究内容だと感じた.

November 20, 2007

個人認証における覗き見攻撃に関する関連研究

認証における覗き見攻撃に対する調査をした結果を書き残す

"Peeping Attack"でgoogle検索したところ、以下の情報を見つけた

SecHCI Project

SecHCIとはSecure Human-Computer Indentification(Interface?)の略だとのこと.

UIによる改善策を模索するというアプローチは同じように感じた.一時は、Microsoft Research Asiaからも資金援助を受けていたようである.

なおSecHCIは、HumanAut(Human AUThentication)の別名だとかで、CMUのAladdin Centerでも同様の研究をしている(していた?)そうだ.

ということでまず始めにShujun LI氏の資料 HumanAut (or SecHCI: Secure Human-Computer Identification System against Peeping Attcks - Oct. 2002) (PowerPoint file) と、CMU aladdin centerのMini-PROBE: HumanAUTにあるプレゼン資料より、気になる点についてメモしておく

- HumanAutとは「裸の人間がガラスの家にいて信用できない端末を使わざるを得ない状況で、安心して認証できる枠組みを作る」ことを目指しすもの.だとのこと.

- 現実世界では、いわゆる覗き見攻撃(peeping attack, observation attack, shoulder surfing)

- 理論的には信用できない端末を使用して、安全に認証を行うこと

- 覗き見とは現実世界での覗き見と、通信回線上での覗き見がある

- SecHCIの別の意味は、Secure Human-Computer Interface against peeping attack

- One-Time passwordは非常に非効率 - 理想的には再利用を前提としたchallenge-responseである.(厳密にいえば,RSAのSecurIDだってそう)

- 目指すゴールは、Secureであり、かつHuman executableなこと.

覗き見攻撃4つの分類

1. Passive (Weak) peeping attacks

受動的に正規ユーザの行為をモニタリングする

2. Active (Strong) peeping attacks

通信路をのっとり、偽の検証システムにユーザを誘導してしまう

3. Hidden peeping attack

見つけにくい攻撃による覗き見攻撃 (ビデオカメラの隠蔽)

4. Open peeping attack

いわゆる友人や家族がそばで覗き見して起こる覗き見攻撃

- Peeping attackに対して安全な認証の一部は信用できるデバイスが必要となる.これはいまいち(裸の人間では認証できない)

- 関連研究

-- 松本先生 at EuroCrypt'91

-- 松本先生 at ACM CCS'96

-- Hopper-Blum Protocols at AsiaCrypt 2001

-- Shujun Li, Heung-Yeung Shum at Secure Human-Computer Identification against Peeping Attacks (SecHCI): A Survey

どれも安全性に関しては一理あるが、利便性は...

- HumanAut/SecHCIはAVT (Age-Verification Technology)を拡張したツールになる?

-- 子供はその仕組みを知ってもなかなかができないが、大人なら適度な訓練のうちに認証を通過できるようになるという仕組み (どんなだろう...?)

- 不確実性(Uncertainty)はpeeping attackに対する基本な対抗策

ここにSecHCIに関する参考文献リストがある.要チェック

November 19, 2007

無線LANとそのセキュリティに関して

無線LANとそのセキュリティに関する新しい記事をいくつか見かけたので残しておく

以下の記事をどう考えますか?

ま、状況、人とその立場/関係によって、その答えも"それぞれ"ということになりますよね

# 世界はかくも多様なり

一つめは、無線LANの無断ただ乗り利用の話

- 無線LANの“ただ乗り”、過半数のユーザーが「経験あり」

- 5割強が他人の無線LANに「ただ乗り」-- Sophos調査

そもそも、"無線LANただ乗り"が一概にいけないとは言い切れないだろう.

アクセスポイント運営者の意向次第では「ただ乗り歓迎」かもしれないのだから...

次の記事はこれ.

- 無線LANパラダイス,ベトナム・ホーチミンで考えたこと - ITPro

セキュリティはユーザ各自の責任で、無線LANは利便性追求でいいじゃないか.という話(?)

ま、そういう考え方もありでしょう.

そして最後はこの記事.これはまずいですね.

小売店のワイヤレスデータ管理、85%はセキュリティに問題あり - ITmedia

早急になんらかの対処をしていただきたい.

これは基本中の基本

「無料Wi-Fi」には要注意 公衆無線LAN装いユーザーおびき寄せ - ITmedia

見知らぬ無線LANアクセスポイントは決して使ってはいけない.もし使ってしまった場合、あとで自分の計算機、または自分が利用しているネットワークを通じたサービスで何かが起きても文句は言えないだろう.

とまあ、こんなふうに枚挙にいとまはない

November 17, 2007

Replacing Lost or Stolen E-Passport - IEEE Computerより

電子パスポートを紛失または盗難したときにどうするか? という話

Replacing Lost or Stolen E-Passport,

J. Yong, E.Bertino, IEEE Computer, Vol.40, No.10, pp.89-91, 2007

当方の理解する限り、お約束通りバイオメトリクス(生体情報)を本人確認の一手段として使うことはよいとして、E-Passportを紛失または盗難した時に自分が誰かをどうやって申告するかというと、自分で「私の名前はAです.パスポート番号はXYZです」と口頭で自己申告すればよいらしい.少なくとも当方はこの記事からはそう読み取った(勘違いしているか?).

パスポートがあるときは、パスポートからそれらの情報を読み込み、ないときは自己申告だそうだ.で、一応、そのやり取りの中でパスポート番号から得られる付随情報に関して、口頭質問はするそうだが、それに答えられればOKとし、そして本人確認は生体認証が通過できればよしとするらしい.

ん?... それならはじめからパスポートなんて不要なのでは?

と思うのは当方だけだろうか? パスポートによる身分確認すべきところでは、その都度自己申告し、口頭試問に答えらればパスポートはなくてもよしとするなれば、パスポートを持っていなくても国境や空港など種々のゲートは通過できてしまう.それでいいのか? という議論がない気がする.要するに今まではパスポートという所有物が絶対に必要であった.が、それがない場合は知識で良しとしてしまう.もちろん、本人確認の担保として生体情報による照合をするのはわかる.でも、だったらなおさらパスポートの意義は薄れるような気がするのは当方だけなのだろうか... .知識で代用できるのであれば,所有物としてのパスポートっていらなくないか?... そして、これまでの所有物による確認と、知識+生体情報による確認のどちらが安全なのかという議論がないまま,技術崇拝(生体照合万歳!?)でこの仕組みを導入して本当によいのだろうか?...

しかし、こうなればパスポート紛失/盗難による一大事はなくなりますね.そう考えると、それはそれで便利かも?! と一瞬思ったりもしますが、最後の砦は生体情報になるだけであり、生体情報をきちんと保護するようにしないと怖いことになります.が、問題は、生体情報ほど、不特定多数から不正に奪取されないよう保護することが困難な情報もないよなと当方は考えます.そうすると、標的の個人情報を収集した上で,生体情報も奪取し、それこそ誰もが"なりすましにチャレンジ!" などという状況になりかねないとも言えず、いろんな面から考えた場合、良くなったのだが、悪くなったんだか、いまいちすっきりしない仕組みだと思ったり.

そうそう、この記事で知ったもうひとつ大事な点は、本人確認に使用する生体情報はパスポートには格納されないという点である.つまり、パスポートや申告により得られる情報から、パスポートDBにネットワークを通じてアクセスし、生体情報を取得、そこで本人の生体情報と照合するという仕組みなんだそうだ.(ますます、パスポートの必要性がないような...)

ということは、1. ネットワーク情報を生体情報が行き来する.2. 決してダウンしてはいけない高セキュリティのネットワークサーバを構築できることが大前提.なぜなら、膨大な数になるであろう世界中のControl Pointからのアクセスを受付,かつ間違いなくその要求を処理し、そして365日/24時間ダウンしないシステムとしてパスポート情報DBシステムを構築する必要があるからだ.

# ま、すぐにこういう枠組みが運用されるわけではないと思うが、こんな枠組みで大丈夫だろうか? なんか悪い予感がしなくもない

November 15, 2007

Five Enablers for Mobile 2.0 - IEEE Computerより

FIve Enablers for Mobile 2.0,

Willam G. Griswold, UCSD,

IEEE Computer, Vol.40, No.10, pp.96-98, 2007

Mobile 2.0の利点とは、その場で、すぐにcomputingが行えることにある.

Mobile 2.0に取り込むべき5つのデザイン要素は以下の通り.参考となる研究が挙げられている.

■IN SITU COMPUTING (その場コンピューティング?)

ActiveClass - 大学の教室での研究事例: 学生の消極性を補うシステム

Ubiquitous Presenter tool ActiveClassの発展系

■ CONTEXT AWARENESS

ActiveCampus - 友達の居場所追跡や興味のある場所の共有

Place-its - MS Researchの研究 - 場所に基づくReminder.

■ MICROTASKING

Tasklets - Scott Klemmer at Stanford

JussPress - 写真の整理用アプリ - のちにDropShotsとして製品化

■ PUBLIC DISPLAYS

Sousveillance Grid - 大型モニターの近くにいる人たちで、自分の持っている写真を見せ合ったりコメントをつけたりするシステム

■ PROACTIVITY

PeopleTones - ユーザそれぞれに違った着信音やバイブレーションパターンを付与するシステム

□ Squirrel: A Sign of Things to Come

Squirrel - 携帯電話を大気汚染の警報センサーにするとともに、そのデータを集約し、公開する

November 14, 2007

PlaceEngineはやはりPrivacy Safeなシステムとは言い切れないと思う

個人的見解ではあるが、高木さんの指摘を読めば読むほど、PlaceEngineはプライバシーセーフなサービスとは思えないのが当方の見解である.それどころか、第三者による無意識(悪意のない)なプライバシー侵害を幇助してしまうシステムであると言わざるをえないなとすら感じた.

少なくとも自分が管理する無線LANのアクセスポイントは、PlaceEngineに登録されたくない.

が、その方法が今のところない.これこそが問題である.

高木さんの考察記事のリスト を以下に挙げる.

「違法性が怖くてイノベーションができるか」? - 著作権法と電波法の場合 - 2007/11/09

位置特定につながるSSIDの割合は約17% (東海道新幹線沿線2007年8月調べ) - 2007/11/06

ユビキタス社会の歩き方(5) [重要] 自宅を特定されないようノートPCの無線LAN設定を変更する - 2007/11/05

最終回: PlaceEngineの次に来るもの そしてRFIDタグの普及する未来 - 2007/11/04

無線LANのMACアドレス制限の無意味さがあまり理解されていない - 2007/11/03 (ちょっと違う)

自分の無線LANがPlaceEngineに登録されていないか確認する方法 - 2007/10/27

デイリーポータルZ 記者の家を探しに行く - 2007/10/21

ユビキタス社会の歩き方(2) ストーカーから逃れて転居したら無線LANを買い換える - 2007/08/18

PlaceEngineのプライバシー懸念を考える - 2007/05/27

この問題には、以下の三者が存在する

- PlaceEngine運営者

- PlaceEngine利用者

- 無線LANアクセスポイントの設置者

PlaceEngineの運営者と利用者はそれぞれWin-Winの関係で、お互いに良好な関係であろう.

が、無線LANアクセスポイントの設置者はどうであろうか? これには2つの立場があると思う.それはPlaceEngineに協力的か、非協力的かによって立場が変わる.

ここでお約束(?)のそれぞれの立場におけるメリットを考える.すると、無線LANアクセスポイントの設置者においては、PlaceEngineに協力的であるなしにかかわらずメリットはないと言ってもよいであろう.

それどころか、高木さんの指摘によるとプライバシーが侵害される可能性がある.だとしたら、それでもPlaceEngineに協力的になる人は少ないではないだろうか? と推測する.

さて、それでもPlaceEngineに協力するという立場をとるアクセスポイント運営者については問題ないと言える.問題は、「協力したくない」という立場のアクセスポイント設置者はどうすればよいかという点である.当方が理解する限りでは、現時点では「なんの方法もない」のである.つまり設置されている無線LANアクセスポイントの情報をPlaceEngineに登録され、そしてそれを不特定多数の人に利用されることをアクセスポイント運営者が止める手段がない.これこそが問題である.

これに関しては、非協力的な立場をとるアクセスポイント運営者がPlaceEngine運営者にコンタクトを取り「当方のアクセスポイントに関する情報はPlaceEngineで利用して欲しくないのでやめて欲しい」と申し出るという方法が考えられる.しかし、これは"良い方法"とは言い切れないのである.それどころか、その方法いかんによっては、あまり気分の良くない問題が起こることも考えられる.

それはこんな感じだ.

1. 自身が設置している無線LANアクセスポイントの情報をPlaceEngineで使って欲しくないとする

2. PlaceEngine運営者に自身の無線LANアクセスポイントのMACアドレスを通知し、PlaceEngineで使用しないように申し出る.つまりMACアドレスを自らPlaceEngine側に提供しなければならない.

3. しかし、そんなことなど知らないPlaceEngineの利用者は、たまたま拾ってしまったその運営者の無線LANアクセスポイントのMACアドレスをPlaceEngineに通知してしまう.

4. PlaceEngine側は、無線LANアクセスポイントの運営者側からの要請により、その情報を使わずにサービスを提供/運用する.

5. しかし、PlaceEngine側は「このMACアドレスを持つ無線LANアクセスポイントは、われわれのサービスに非協力的であり、またそのアクセスポイントの現在地をずっと把握し続ける」という微妙な情報を保持し続けるという事態になる.

公に使われなくても,そういう情報がPlaceEngine側に渡ってしまい,しかもそれが把握し続けられてしまう.という状況をアクセスポイント所有者/運営者がどう思うか、受け止めるかという問題である.法的に問題があるかどうかは当方では判断できないが,当方の受け止め方としては十二分にプライバシー侵害であり、言い換えれば民間企業によるBig Brotherと言える代物だと思う.

当方の考えるプライバシーとは、その人が嫌だと思うこと/感じることはすべてプライバシーとして保護すべき/されるべきであり、そのためにシステムは一律的な仕組みによるプライバシー保護ではなく、種々の選択肢によるプライバシー保護の仕組みが必要だと考える.

しかし、PlaceEngineの場合は選択肢があったとしても、PlaceEngine側がそのような情報を把握し、それを維持してしまうというところが問題であり、そうすることなく、PlaceEngineによる無線LANアクセスポイントのMACアドレス無断利用を防げる仕組みを用意しないと、今後何が起こるかはもちろんわからないが、なんともいえない気味が悪い状況になる.

高木さんも指摘しているが,やはり取得できるからと言って,利用許可を得てない無線LANのMACアドレスを勝手に利用し、それをサービスとして不特定多数に提供してしまうのは当方は問題だと考える.もちろんMACアドレスそのものを公開していなくても、そのMACアドレスから、無線LANアクセスポイントの設置場所をずっと追跡できてしまうというのは、少なくとも当方にとっては大きな脅威だと考える.

さて、みなさんはどうお考えでしょうか?

November 12, 2007

モバイルSuicaによるクレジットカードの不正利用が発覚!

ある程度予想されていたことだとはいえ、ついに起きてしまった.

「モバイルSuica」で不正クレジットカード利用、被害額は990万円 - ケータイwatch

約1年で1000万円——モバイルSuicaの不正利用はなぜ起きた? - ITmedia

ただし、よく記事を読んでみると...

モバイルSuica自体の問題ではなく、クレジットカードの不正利用の一手段としてモバイルSuicaが使われたということのようである.かいつまんでみると.

- モバイルSuica自体の問題とは言い難い

- CreditCardの不正利用がモバイルSuicaを通じて行われた.というのが正しい記述

- ただ、CreditCardの情報をモバイルSuicaに結びつける時の承認処理が甘かったという問題も

- 個人情報の登録処理が甘い.メールアドレスを誤って入力しても正常に登録処理ができてしまう

- 不正利用された携帯電話の電話番号やメールアドレスはJR東日本が把握しているが、それらが正しいかどうかは通信キャリアが保有する情報なので突き止められない.

- 現在も不正利用は発生したまま

- なんとなんと、モバイルSuicaの登録システムではSSL対応でなかった!!!

この他にケータイwatchの記事では「JR東日本のVIEWカード以外に他社のCreditCardを使えるようにしたもの遠因」などと言っているが、これは問題のすり替えで言い訳以外の何者でもない。VIEWカードが不正利用されれば同じことは起こりうるからだ.

今後はシステムの監視(利用パターンのチェック)と、以下にあるような利便性を確実に損なう対策を行うそうだ

- カードの暗証番号入力の必須化

- チャージ回数の制限

- 一日の利用限度額の設定

うーん.仕方ないとはいえ付け焼き刃対応だな.

根本的には、モバイルSuicaとCredit Cardの結びつきをさせるかどうか、またそうするとした場合、どこまで本人確認を必要とするのか? そして、なによりも不正取得されたクレジットカード情報がモバイルSuicaに結びつけられないようにすることが必要ではないだろうか?

しかし、クレジットカードってやつは知れば知るほど恐ろしいシステムだと、我思う.

ここのセキュリティをどうにかしないと、こういう被害はモバイルSuicaに限らずいつまでもずるずると続くことになるだろう.本当にもう、どうにかしなければいけない

November 11, 2007

GPS付き携帯電話による人の監視

GPS機能付き携帯電話のいわゆる「監視利用」が思わぬところから始まりそうである.

交番の警官にGPS携帯・警視庁、管理強化へ - NIKKEI NET

防衛省、GPS携帯による幹部の監視を検討 - ITmedia

当方は懸念する.こういう公官庁から監視という目的で携帯電話を使い始めると、こういうことは「是」なんだと多くの一般市民が勘違いし、合法(お手本)として様々なところで同様のことが行われるようになりかねないからだ.

これまでなぜ携帯電話キャリアが、この種のサービスを提供してこなかったのか。これをもう一度よく考えてみる必要があるだろう.それは、これらの記事のように人の監視につながる利用がなされることを懸念したからに違いない.それによって携帯電話キャリアがプライバシー侵害を幇助したとして訴えられる可能性すらあったから.今でもこの種のサービスは家族契約の端末間だったり、利用回数が制限されていたり、事前登録が必要であったりするうえ、監視される端末側でも位置情報の送信を許可する設定が必要であったりと、いくつかの設定項目によりプライバシーの無断侵害を防止できるようになっている.そのくらい慎重な対策を施された上で提供されている機能なのである.

それをお上(警察/防衛省)が、問題の原因追及もしっかりなされないうちに安易に「GPS携帯で幹部/警察官を監視すればいいのだ」と始めてしまうのはあまりにも安易ではないだろうか? またこの実施に関しては「本対策は、あくまで特殊事例として実験的に行うものであり、一般企業や市民においてこういう監視行為は安易に認められるべきことではない」という程度の声明は出しておくべきではないかと個人的には思う.

CMUJの武田氏もこれらの記事に関して意見を述べている.

GPS携帯による各省庁幹部と国会議員の監視について

営業マンにGPS携帯・管理強化へ?

当方の意見を思うがままに書いてみる

- そもそも監視することで、一連の不祥事が防げるのか? 問題をよく把握した上で、それに対して解決策を考えないといけない.当たり前のことである.が、GPS携帯で監視をしたとして、それで不祥事が防げるのかは疑問である. 居場所がわかったとしても、それが不祥事防止になるとは思えないのだが、みなさんはどうお考えだろうか? 「ないよりマシ」という考えが、一般的にはよく言われるが、こういう問題はマシになる程度よりも、それによる副(反)作用も考慮しなければならず、それがマシになる効果よりも大きな場合、やらないほうがマシ.という結論になることもあると考える.

- GPS携帯による監視の限界はわきまえておくべきだ.技術うんぬんもしかることながら「携帯電話を持ち歩くのを忘れてた」と言われればそれまでである.

- 職務中のGPSによる監視はプライバシー無視になるのだろうか? 個人的見解としては、防衛庁の幹部や警察官に限って言えば、公務中に関してはプライバシー保護よりも勤務状況と居場所の把握の方が重要だと考える.不祥事防止になるかどうかは疑問ではあるが、その行為自体は肯定的に見てもよいのではと考える.

- 携帯電話である必要があるのだろうか? 居場所のログを記録するだけならば、携帯電話ではなく他のGadgetでもよいと考える.緊急連絡のために携帯電話ということだが、こういう職務における職員の緊急連絡には、それ専用の通信手段を持っていて欲しいと思うのは当方だけ?

ConfShareを発表 - GNWS2007

グループウェアとネットワークサービスワークショップ2007で、ConfShareと呼ぶ学術会議情報共有サービスに関する発表を行いました.

平たく言うと、研究者が必要とする学術会議の開催ならびに論文投稿締切に関する情報を一つに集約可能にするWebサービスを構築した.という話です.論文はこちらにて公開しております.

で、光栄なことにGNWS2007でのベストペーパー賞を頂戴いたしました.そして、グループウェアとネットワークサービス研究会のWebページに本サービスへのリンクを貼って頂けることになりました.関係各位には感謝申し上げます.

本サービスは、すでにBeta版として公開しております.

是非一度いじって頂き、色々とご意見/ご指摘/バグ報告いただければ幸いです.

ConfShare - 学術会議情報共有サービス

ご意見はこちらから頂ければ幸いです.

November 03, 2007

fakePointerをデモ発表 - CSS2007

10/31- 11/02に奈良で行われたコンピュータセキュリティシンポジウム2007 (CSS2007)で、fakePointerをデモ発表してきました.

fakePointer自体は既に口頭発表してしまっているので、CSS2007であらためて口頭発表はできないのですが、今年からデモセッションが設けられたので、認知度を高めようという意味でデモ発表を行いました.

コンピュータセキュリティシンポジウム 2007 (CSS2007) - 情報処理学会

fakePointer - フェイクポインタ

感想など...

- デモは多くの人と直接話ができてよい、と再認識.

口頭発表だと、その会場にいた人にしか聞いてもらえず、特にパラレルセッションの場合で、似たような分野のセッションが並行して行われていたりすると致命的だったりする.つまり、せっかくの発表なのに研究内容の認知度が上がらないということになる.また口頭発表では質疑応答も時間的に限られてしまう.しかしデモならそれらの欠点がない.しかも今回のCSSでは、デモ発表の人には"キャンドルスターセッション(略してCSS)"にて無条件で1分間スピーチを行うこともできた.これは周知という意味ではよかったと思う.

- が、残念ながらデモセッションの参加者は少なかったように感じた

# 奈良公園の鹿と春日大社に大仏、そして正倉院展に負けたと思われる

- 今回のデモ発表を通じて、本研究と同様の研究をされている研究者に出会うことができた.

- 技術に関しては、やはりどうやって選択シンボルを配布するのか、その現実的な落としどころが問題だろうという指摘を受けた.また期待していた未知の脆弱性に関する指摘はなかったように思う.

- 内閣補佐官 山口先生の講演が興味深かった.なぜか「役人には無謬性(むびゅうせい)があり、間違うことはありえない」という言葉がなぜか耳に残ったのと、省庁別対抗セキュリティ評価の話は非常に楽しそうに話をされていたのが印象的だった.また開発者に対しての提言で、理論から現実に落とし込んで欲しいという言葉は、耳が痛いなとあらためて思った次第

- この発表で「CSS2007 優秀デモ賞」を頂いた

- キャンドルスターセッションでの発表に対して、"ハックンTシャツ"と"富士通せんべい"を頂いた

それと一つ、この場でお詫びを

当方のデモ用ポスターを片付けて下さった方、お手数をおかけして申し訳ありませんでした.

当方、デモ発表の後、自分のポスターを貼ったまま懇親会に参加し、ポスターを片付けることなく、その日はそのままホテルに戻ってしまいました.で次の日「ポスターを片付けないと」と思いデモ会場に来たら、すでに当方のポスターはきれいに片付けられていました.お恥ずかしい限りです.本当に申し訳ありませんでした.

なお本技術は、11/28〜30に東京ビックサイトで開催される「2007 産学官技術交流フェア」でも展示を行いますので、興味のある方がおりましたら是非とも足を運んでいただければと思っております

2007 産学官技術交流フェア - 日刊工業新聞社

出展します - 2007 産学官技術交流フェア - 産業技術総合研究所